William Charles

0

3251

509

Вредоносные программы обычно очень специфичны в отношении того, что они делают с вашим ПК, будь то показ рекламы, захват домашней страницы браузера и панели поиска, или вынуждают вас платить за поддельный антивирус. Однако угон потенциально более разрушителен, предоставляя хакеру бэкдор удаленный доступ ко всему вашему ПК..

Вредоносные программы обычно очень специфичны в отношении того, что они делают с вашим ПК, будь то показ рекламы, захват домашней страницы браузера и панели поиска, или вынуждают вас платить за поддельный антивирус. Однако угон потенциально более разрушителен, предоставляя хакеру бэкдор удаленный доступ ко всему вашему ПК..

Это святой Грааль о том, как хакеры взламывают, поэтому важно понимать, как это может произойти и что вы можете сделать, чтобы защитить себя.

Социальная инженерия

Это наиболее распространенный метод атаки, и мы дали полный отчет об одном из таких процессов до тех пор, пока Cold Calling Computer Technicians: не поддавайтесь мошенничеству, как это [Предупреждение о мошенничестве!] Cold Calling Computer Technicians: Не поддавайтесь на Мошенничество, подобное этому [Предупреждение о мошенничестве!] Вы, наверное, слышали термин «не мошенничество, мошенник», но я всегда любил «не мошенник технический писатель» сам. Я не говорю, что мы непогрешимы, но если ваша мошенничество связано с Интернетом, Windows…, с привлечением мошеннической службы технической поддержки, которая выглядит примерно так:

- “Привет, я из группы безопасности в Microsoft, и мы обнаружили предупреждение о вирусе с вашего ПК с Windows”

- Они инструктируют вас открыть программу просмотра событий, где вас ожидает множество предупреждающих сообщений, доказывающих, что должно быть что-то не так!

- Они предлагают исправить это для вас, вам просто нужно зайти на этот сайт удаленной поддержки и скачать программное обеспечение для удаленного управления.

- Они получают контроль над вашим ПК и продолжают делать бессмысленные исправления, такие как открытие диалоговых окон свойств файла..

- Данные для входа передаются в криминальную сеть, которая теперь имеет полный доступ к вашему ПК в любое время, когда они хотят, и тот, кто совершил звонок, выплачивает чистую комиссию.

Поддельная техническая поддержка мошенничества не единственный способ, которым это может произойти, конечно - если вы оставите свой компьютер в руках кого-то, кому вы не можете полностью доверять, всегда есть вероятность, что может быть установлено бэкдорное программное обеспечение. Хотя случаев не зарегистрировано, Лучшая покупка был обнаружен сотрудник, который крал ненастоящие фотографии с ПК пользователя - так что ничто не мешает мошенникам, устанавливающим троянские программы, тоже.

В то время как мошенники, конечно, встречаются редко, фальшивая афера технической поддержки слишком распространена, и мне лично пришлось иметь дело с последствиями на семейных машинах, где они влюбились в него. Ключом к защите себя и своей семьи является образование. Объясните менее технически способным друзьям и семье, что эти звонки в службу поддержки являются поддельными. Что такое поддельная техническая поддержка и почему не стоит доверять всему, что вы видите в Google Что такое поддельная техническая поддержка и почему вы не должны? Доверяйте всему, что видите в Google. Вы сидите дома и занимаетесь своими делами. Внезапно зазвонил телефон. Вы берете, и это Microsoft (или Norton, или Dell, или ...). В частности, это инженер поддержки, и он обеспокоен - обеспокоен ... и они должны просто повесить трубку.

Для однопользовательских компьютеров также вполне вероятно, что они по умолчанию используют учетную запись администратора. Самое безопасное, что можно сделать, - это настроить ограниченную учетную запись пользователя для ежедневного использования и попросить никогда не использовать учетную запись администратора, не поговорив с вами в первую очередь..

Кроме того, обратите внимание, что хотя Microsoft никогда не будет звонить вам лично, они иногда связываются с домашними пользователями - но только через своего интернет-провайдера, чтобы они могли подтвердить, что они являются существующими клиентами, и плата никогда не будет взиматься. Это произошло недавно в 2010 году, когда Microsoft приступила к очистке 6,5 миллионов компьютеров ботнета, частью которого они были..

Уязвимости браузера - Flash & Java

Современные браузеры сами по себе довольно безопасны. Chrome и другие в последнее время запускают вкладки веб-сайтов в своей изолированной среде, в которой нельзя вносить изменения в локальную файловую систему. Тем не менее, плагины, такие как Java, работают вне этой песочницы, поэтому они остаются проблемой.

Если эти плагины включены и не заблокированы браузером, вредоносный код Java или Flash может быть запущен сразу после посещения зараженного сайта или даже загружен через ненадежную рекламную сеть доверенного сайта..

К счастью, большинство из этих проблем смягчаются просто:

- работает последняя версия браузера.

- в ногу со временем.

- что позволяет “нажмите, чтобы играть” (поэтому код не запускается автоматически).

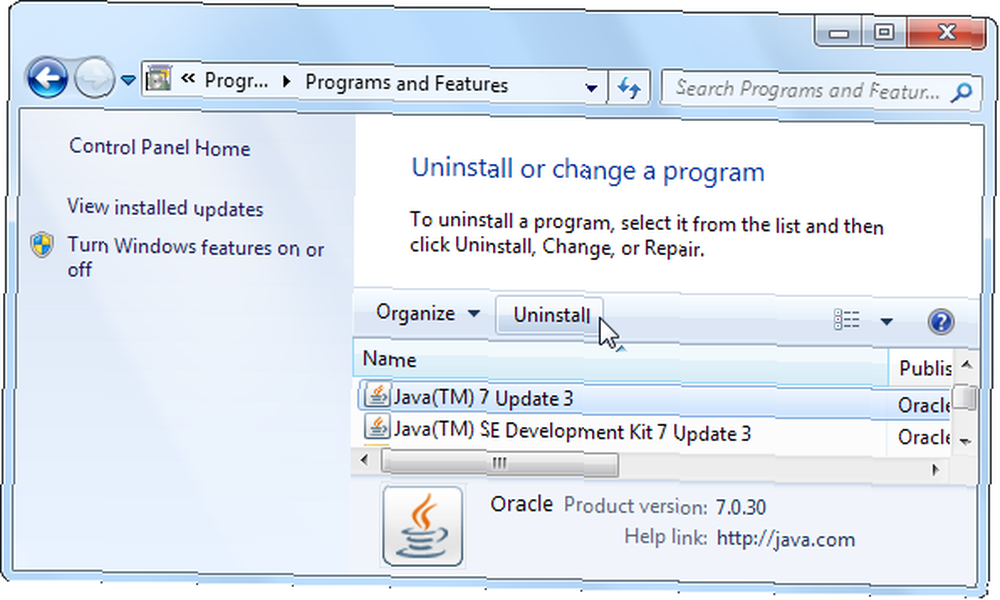

- полностью удалить плагин Java.

Действительно, ни один приличный сайт больше не использует Java (примечание: Джава а также Javascript совершенно разные), а средний домашний пользователь не запускает Java-приложения.

Крис объяснил проблему безопасности плагинов для браузеров. Плагины для браузеров - одна из самых больших проблем безопасности в Интернете. Сегодня [Мнение] Плагины для браузеров - одна из самых больших проблем безопасности в Интернете. [Мнение] Веб-браузеры стали намного безопаснее и надежнее. против нападения на протяжении многих лет. Большая проблема безопасности браузера в наши дни - плагины браузера. Я не имею в виду расширения, которые вы устанавливаете в своем браузере ... раньше, поэтому я покажу вам там способы отключения или проверки вашего конкретного браузера и настройки.

Сканирование портов

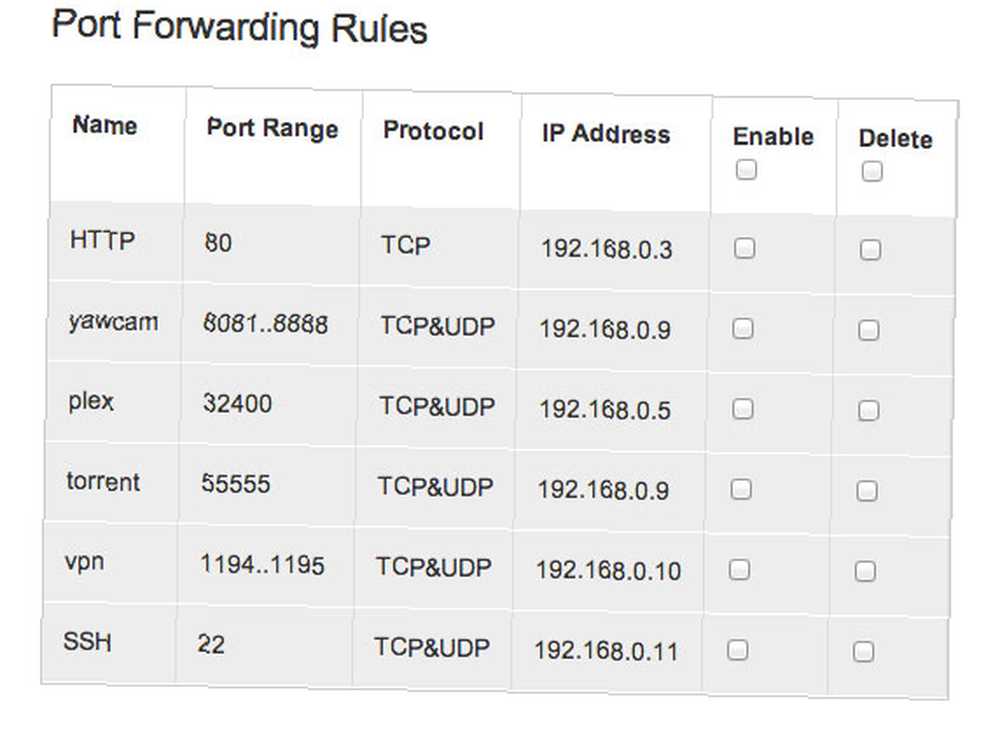

Я перечисляю это последнее, поскольку это наименее вероятно повлияет на домашние компьютеры, которые подключены через маршрутизатор. Если вы прочитали наше объяснение о том, что такое переадресация портов, что такое переадресация портов и как это может мне помочь? [MakeUseOf Объясняет] Что такое перенаправление портов и как оно может мне помочь? [MakeUseOf Explains] Ты немного плачешь внутри, когда кто-то говорит тебе, что есть проблема с переадресацией портов, и именно поэтому твое блестящее новое приложение не будет работать? Ваш Xbox не позволит вам играть в игры, ваши торрент-загрузки отказываются ..., вы поймете, что любое приложение, которому нужно получать информацию по сети, требуется для открытия порта. Иногда они предопределены - например, веб-сервер на порту 80 - а иногда они просто случайны. По умолчанию неиспользуемые порты закрыты, поэтому возникают трудности с переадресацией портов..

Если вы хотите запустить веб-сервер со своего домашнего ПК, вам необходимо настроить маршрутизатор так, чтобы он принимал входящий трафик для порта 80 и переадресовывал его на ваш ПК. Некоторые приложения и устройства используют uPnP, который обрабатывает эту конфигурацию открытия портов по мере необходимости. Если у вас есть Xbox 360, например, и вы регулярно играете онлайн, он использует это для динамической настройки портов.

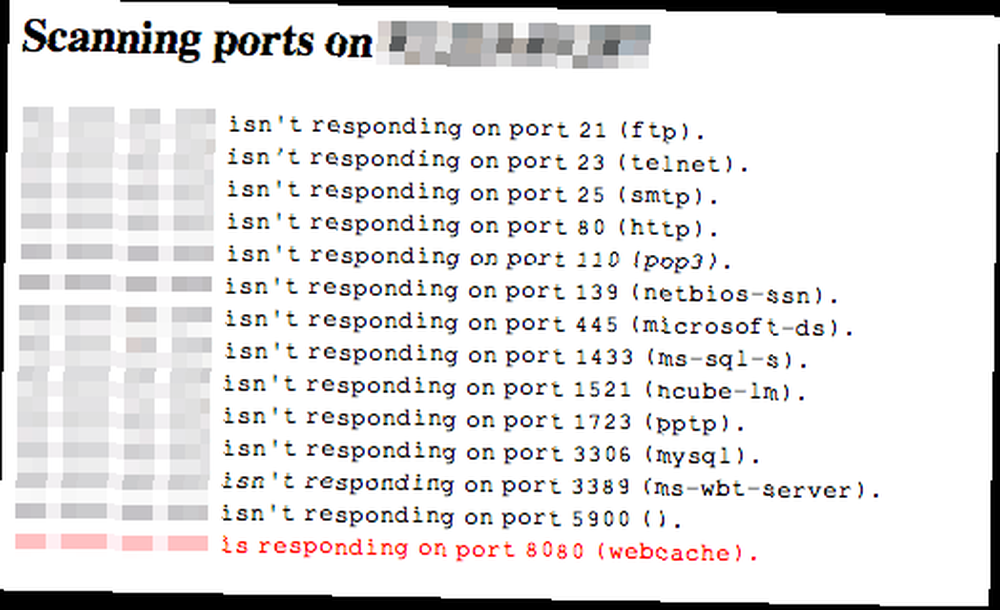

Сопоставление портов включает в себя хакер, который сканирует ваш маршрутизатор извне и систематически обращается к каждому номеру порта в поисках открытых сервисов. Как только сервисы найдены, хакер может проверить некоторые характеристики, которые идентифицируют версию программного обеспечения (“следы программного обеспечения”). Затем версия сверяется с базой данных известных уязвимостей, и, если совпадение найдено, они могут продолжить использование эксплойта. Хотя это кажется трудоемким, на практике это единственный инструмент для сканирования, перекрестной проверки и доставки эксплойта..

Если вы не занимаетесь настройкой собственных сетевых серверов и ручной переадресацией портов, маловероятно, что вы будете уязвимы для простого сканирования портов. Тем не менее, если вам интересно, какие порты являются Откройте вашу домашнюю сеть, здесь есть быстрый интернет-инструмент, хотя вы ограничены стандартными портами и 500 другими. Если вы используете Linux, проверьте инструмент nmap для более полного теста.

Исключением является защита маршрутизатором, когда вы подключены к общедоступному Wi-Fi. Вы находитесь в той же сети, что и все остальные, и любой из них может использовать сканер портов для поиска уязвимых служб..

Наконец, Мэтт написал отличное руководство в формате PDF - HackerProof, Ваше руководство по безопасности ПК - которое следует считать важным чтением по этой теме..

У вас когда-нибудь угоняли компьютер, и если так, что случилось? Ты знаешь, как они попали в?