Edmund Richardson

0

2948

167

К настоящему времени мы все должны знать об опасностях защиты сетей с помощью WEP, о чем я уже говорил, как вы могли взломать за 5 минут Как взломать вашу собственную сеть WEP, чтобы узнать, насколько она на самом деле небезопасна Как взломать ваш собственный WEP Сеть, чтобы выяснить, насколько она на самом деле небезопасна. Мы постоянно говорим вам, что использование WEP для «защиты» вашей беспроводной сети - действительно дурацкая игра, но люди все еще делают это. Сегодня я хотел бы показать вам, насколько небезопасен WEP на самом деле ... Совет всегда заключался в том, чтобы использовать WPA или WPA2 для защиты вашей сети с помощью длинного пароля, который не может быть взломан грубой силой.

К настоящему времени мы все должны знать об опасностях защиты сетей с помощью WEP, о чем я уже говорил, как вы могли взломать за 5 минут Как взломать вашу собственную сеть WEP, чтобы узнать, насколько она на самом деле небезопасна Как взломать ваш собственный WEP Сеть, чтобы выяснить, насколько она на самом деле небезопасна. Мы постоянно говорим вам, что использование WEP для «защиты» вашей беспроводной сети - действительно дурацкая игра, но люди все еще делают это. Сегодня я хотел бы показать вам, насколько небезопасен WEP на самом деле ... Совет всегда заключался в том, чтобы использовать WPA или WPA2 для защиты вашей сети с помощью длинного пароля, который не может быть взломан грубой силой.

Что ж, оказывается, что в большинстве маршрутизаторов есть существенный бэкдор, который можно использовать - в форме технологии, называемой WPS. Читайте дальше, чтобы узнать, как работает взлом, как проверить свою собственную сеть и что вы можете сделать, чтобы предотвратить это..

Фон

Сам WPA довольно безопасен. Фраза-пароль может быть взломана только с помощью грубой силы, поэтому ее можно реально взломать, только если вы выбрали слабую фразу-одиночное слово.

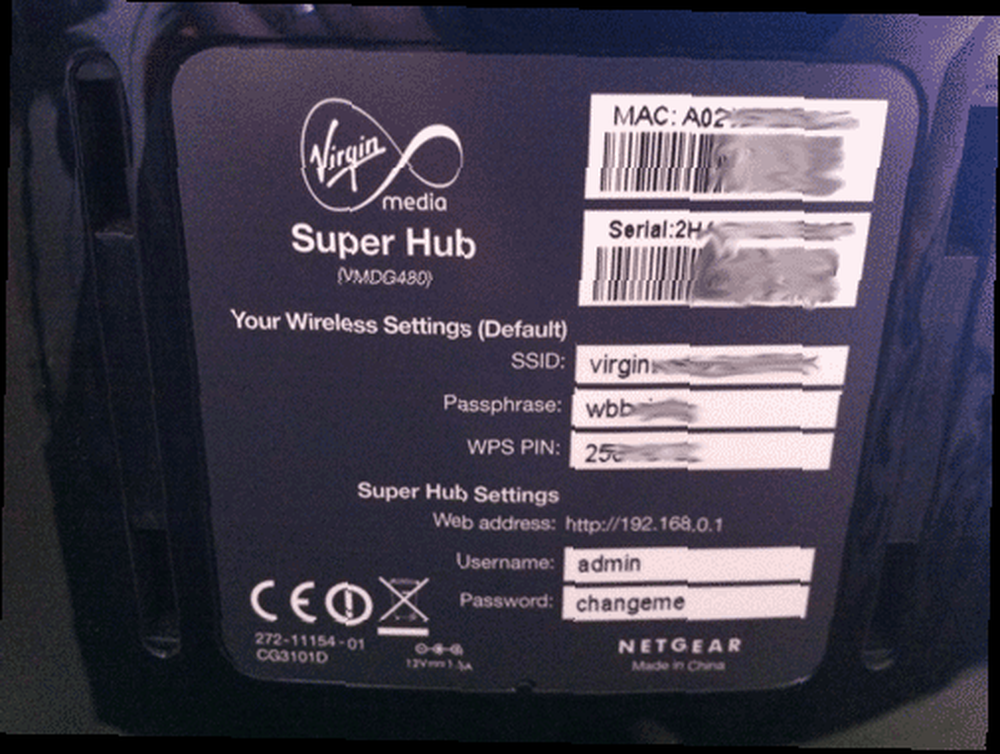

WPS, с другой стороны, представляет собой технологию, встроенную в большинство маршрутизаторов Wi-Fi, которая позволяет легко обойти пароль WPA, используя либо физический PIN-код, который написан на боковой панели маршрутизатора, либо кнопку, которую можно нажать на обоих устройствах, чтобы спарить их.

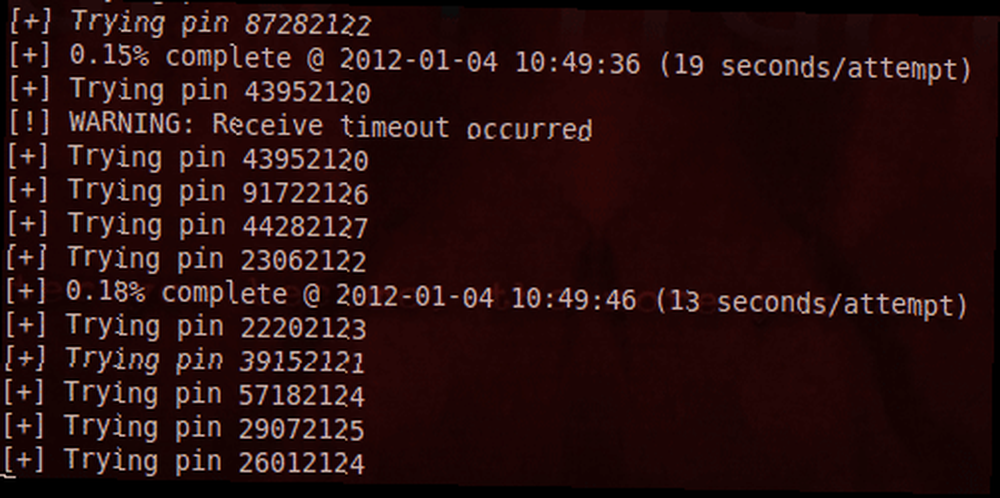

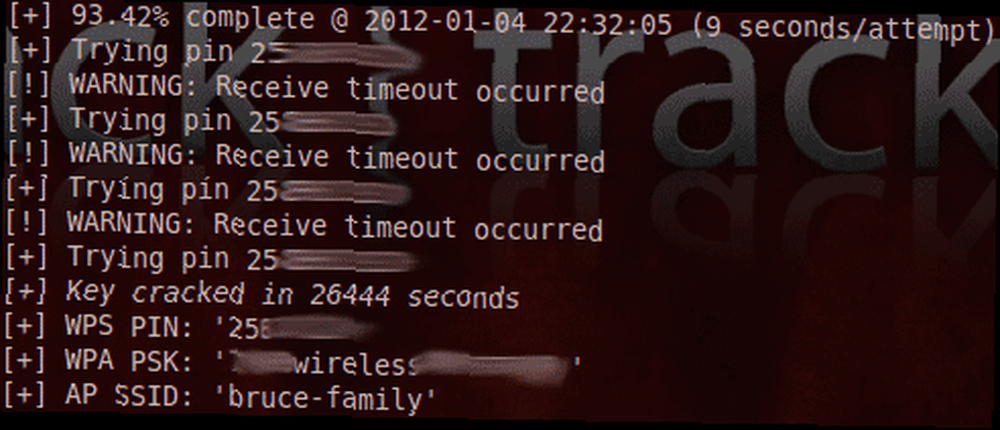

Оказывается, WPS PIN - жалкий 8-значный цифровой код - очень уязвим к атакам грубой силы. При условии наличия чувствительного маршрутизатора и хорошего сигнала, PIN-код WPS может быть взломан всего за 2 часа. Как только PIN-код WPS получен, также раскрывается пароль WPA..

Reaver, выпущенный Крейгом Хеффнером и доступный для загрузки в Google Code, представляет собой практическую реализацию, на которую можно ориентироваться и стрелять в жизнеспособные сети. Вот видео этого в действии (пропустите до конца, если вы хотите просто увидеть всю фразу-пароль, раскрытую атакующему):

Stefan Viehböck также независимо обнаружил эту же уязвимость и выпустил аналогичный инструмент, который вы можете скачать. Вот видео приложения Стефана в действии:

Смягчение атаки

Существует несколько способов смягчения атаки. Первый - полностью отключить опцию WPS на вашем роутере. К сожалению, это не возможно на каждом маршрутизаторе и, как правило, включено по умолчанию, так что пользователи, не обладающие техническими знаниями, здесь чувствительны.

Не только это, но я обнаружил, что на моем маршрутизаторе, опция ОТКЛЮЧИТЬ ПИН-код WPS на самом деле не отключить ПИН, который написан на боковой панели маршрутизатора - только пользовательский ПИН. Я цитирую:

Когда он отключен, пользователи по-прежнему могут добавлять беспроводного клиента через WPS с помощью кнопки или PIN-кода..

Так что в некоторых случаях кажется, что это постоянный бэкдор, который не может быть смягчен только пользовательскими настройками.

Второй вариант - полностью отключить беспроводную сеть на восприимчивых устройствах, хотя, очевидно, это не будет приемлемым вариантом для большинства пользователей, которым нужна функциональность Wi-Fi для ноутбуков и мобильных устройств..

Опытные пользователи из вас могут подумать о фильтрации MAC-адресов для настройки списка определенных устройств, которым разрешено подключаться к сети, но это можно легко обойти, подделав MAC-адрес разрешенного устройства..

Наконец, устройства могут инициировать блокировку при обнаружении последовательных неудачных попыток. Это не полностью смягчает атаку, но увеличивает время, необходимое для ее завершения. Я полагаю, что в маршрутизаторах Netgear встроен автоматический 5-минутный блок, но в моем тестировании это только увеличило время атаки, необходимое не более чем на день.

Обновление прошивки может увеличить время, на которое блокируются устройства, тем самым экспоненциально увеличивая общее время, необходимое для атаки), но это должно быть либо инициированным пользователем (маловероятно для большинства пользователей), либо выполненным автоматически при перезапуске маршрутизатора (как часто бывает с кабельными службами).

Попробуй сам

Для тех, кто хочет протестировать свои собственные домашние установки на уязвимость, вы можете получить последний код из проекта Reaver в Google Code. Вам понадобится немного Linux для тестирования (я предлагаю Backtrack), а также карта, которая позволяет осуществлять беспорядочный мониторинг Wi-Fi, и соответствующий пакет драйверов / aircrack. Если вы смогли выполнить мой последний учебник по взлому WEP Как взломать вашу собственную сеть WEP, чтобы узнать, насколько она на самом деле небезопасна Как взломать вашу собственную сеть WEP, чтобы узнать, насколько она небезопасна на самом деле, мы вам постоянно говорим что использование WEP для «защиты» вашей беспроводной сети - игра для дураков, но люди все еще делают это. Сегодня я хотел бы показать вам, насколько небезопасен WEP на самом деле ... это тоже будет работать.

После загрузки пакета перейдите в каталог и введите (заменив XXXX на текущий номер версии, или помните, что вы можете нажать TAB, чтобы консоль автоматически выполнила для вас команду с соответствующим именем файла):

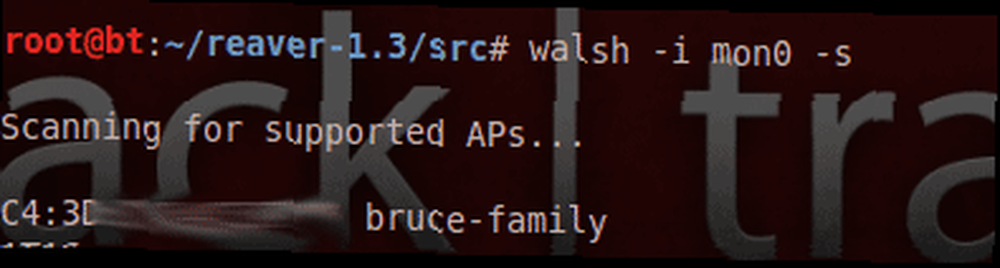

tar -xvf reaver-XXXXX.tar.gz cd reaver-XXXX / src ./configure make make install airmon-ng start wlan0 Вы должны увидеть что-то о создании интерфейса mon0. Для поиска подходящих сетей используйте:

Уолш-я моно

и чтобы начать атаку ривером, введите (заменил BSSID на шестнадцатеричный BSSID целевой сети):

reaver -i mon0 -b BSSID -vv -d 0 - игнорировать блокировки

Само собой разумеется, что это будет серьезное мошенничество выполнять в любой сети, для которой у вас нет явного разрешения на тестирование.

Поиск проблемы

Обязательно ознакомьтесь с вики Reaver для более полного FAQ. Самой распространенной проблемой, которую я обнаружил, был либо слишком слабый сигнал, означающий, что полное рукопожатие WPS никогда не могло быть завершено, либо тот же PIN-код, повторяемый вместе с таймаутом - это было связано с 5-минутной блокировкой маршрутизатора.

Я оставил программное обеспечение работающим, и через некоторое время оно попыталось бы ввести еще несколько ПИН-кодов, пока моя домашняя сеть не была сломана менее чем за 8 часов, и на экране не было обнаружено 20 буквенно-цифровых смешанных знаков препинания, которые я усердно установил..

Если вы беспокоитесь?

Это все еще очень новая атака, но важно, чтобы вы знали об опасностях и знали, как защитить себя. Если вы обнаружите, что ваш маршрутизатор уязвим и у вас есть номер службы поддержки, я бы посоветовал вам спросить их, сколько времени пройдет до тех пор, пока не появится подходящее обновление прошивки, или как вы можете приступить к процессу обновления, если оно уже доступно..

Некоторые пользователи смогут легко предотвратить эту атаку с помощью простого изменения настроек, но для огромного количества используемых маршрутизаторов это постоянный бэкдор, для которого только обновление микропрограммы будет несколько смягчать.

Дайте нам знать в комментариях, если у вас есть какие-либо вопросы или вам удалось попробовать это на вашем собственном Wi-Fi.