Owen Little

0

3867

322

Термин DDoS свистит, когда кибер-активность поднимает голову в массовом порядке. Подобные атаки попадают в международные заголовки по нескольким причинам. Проблемы, которые запускают эти DDoS-атаки, часто являются спорными или очень политическими. Поскольку атаки атакуют большое количество постоянных пользователей, это проблема, которая играет с людьми.

Термин DDoS свистит, когда кибер-активность поднимает голову в массовом порядке. Подобные атаки попадают в международные заголовки по нескольким причинам. Проблемы, которые запускают эти DDoS-атаки, часто являются спорными или очень политическими. Поскольку атаки атакуют большое количество постоянных пользователей, это проблема, которая играет с людьми.

Возможно, самое главное, многие люди не знают, что представляет собой DDoS-атака. Несмотря на растущую частоту, глядя на заголовки газеты, DDoS-атаки могут быть чем угодно: от цифрового вандализма до полноценного кибертерроризма..

Итак, что влечет за собой DDoS или распределенный отказ в обслуживании? Как это работает, и как это влияет на предполагаемую цель и ее пользователей? Это важные вопросы, и это то, на чем мы собираемся сосредоточиться в этом случае MakeUseOf объясняет.

Отказ в обслуживании

Прежде чем мы решим проблему DDoS или распределенных атак типа «отказ в обслуживании», давайте рассмотрим большую группу Отказ в обслуживании (DoS) проблемы.

Отказ в обслуживании является широкой проблемой. Проще говоря, веб-сайт сталкивается с проблемами DoS, когда он больше не может обслуживать своих постоянных пользователей. Когда в Twitter стекается слишком много людей, появляется сообщение «Fail Whale», указывающее, что веб-сайт достиг и прошел максимальную загрузку. По сути, Twitter испытывает DoS.

В большинстве случаев эти проблемы инициируются без злого умысла. Большой веб-сайт ссылается на небольшой веб-сайт, который не создан для того же уровня трафика.

Атака отказа в обслуживании указывает на злонамеренные намерения. Злоумышленник тратит усилия, пытаясь спровоцировать проблемы DoS. Используемые здесь методы сильно различаются - DoS-атака относится к предполагаемому результату атаки, а не к тому, как она выполняется. Как правило, перебирая ресурсы системы, она может сделать систему недоступной для ее обычных пользователей, что в конечном итоге даже приводит к сбою системы и ее полному отключению..

Распределенные (DDoS) атаки

Разница между распределенным отказом в обслуживании (DDoS) и обычными DoS-атаками заключается в объеме атаки. В тех случаях, когда DoS выполняется одним злоумышленником, использующим одну систему, распределенная атака выполняется по нескольким атакующим системам..

Добровольно участвующие агенты

Иногда присоединяются несколько атакующих, каждый из которых охотно участвует в атаке. Программное обеспечение, которое используется для стресс-тестирования систем, или программное обеспечение, специально разработанное для разрушения, установлено в каждой системе. Чтобы атака работала, она должна быть скоординирована. Скоординированные через IRC-чаты, форумы или даже каналы Twitter, злоумышленники массово бросаются на одну цель, пытаясь наводнить ее действиями, чтобы нарушить использование или вывести систему из строя..

Когда PayPal, Visa и MasterCard начали бойкотировать WikiLeaks в конце 2010 года, сторонники WikiLeaks провели скоординированный DDoS, временно закрыв домашнюю страницу нескольких веб-сайтов. Подобные атаки были направлены против других банков и даже органов национальной безопасности..

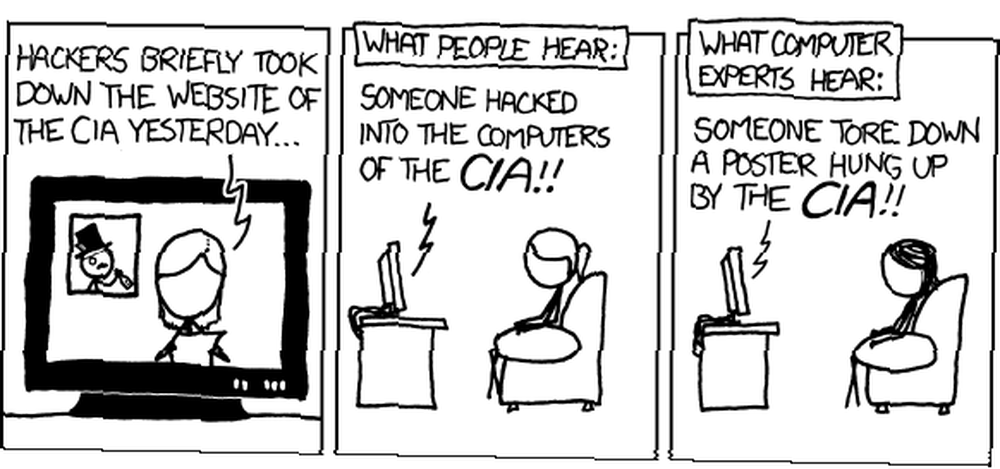

Здесь важно помнить, что витрина магазина сайта затоплена и обрушена, в то время как внутренние сети банка и силовых структур обычно остаются нетронутыми, как объясняется в комиксе XKCD 932, показанном выше..

Системы зомби или ботнеты

Распределенная атака типа «отказ в обслуживании» требует нескольких систем атаки. Это обычно не требует нескольких Нападавшие. Часто масштабные атаки осуществляются не через собственный компьютер злоумышленника, а через большое количество зараженных зомби-систем. Злоумышленники могут злоупотреблять уязвимостью нулевого дня Что такое уязвимость нулевого дня? [MakeUseOf Объясняет] Что такое уязвимость нулевого дня? [MakeUseOf Объясняет] и используйте червя или троянского коня Что такое уязвимость нулевого дня? [MakeUseOf Объясняет] Что такое уязвимость нулевого дня? [MakeUseOf Объясняет], чтобы получить контроль над большим количеством скомпрометированных систем. Затем злоумышленник использует эти зараженные системы для организации атаки против своей цели. Зараженные системы, используемые таким способом, часто называют боты или же зомби системы. Коллекция ботов называется ботнет.

Хотя веб-сайт, на который нацелена атака DDoS, обычно изображается как единственная жертва, пользователи зараженных систем, которые являются частью ботнета, также подвергаются воздействию. Ботнет использует не только их компьютеры для незаконных атак, но и ресурсы их компьютеров и подключения к Интернету..

Типы атак

Как упоминалось ранее, DDoS-атака только устанавливает цель атаки - отнимает у системы ее ресурсы и делает ее неспособной выполнить запланированное обслуживание. Есть несколько способов достижения этой цели. Злоумышленник может захватить ресурсы системы или даже переместить систему на грань и заставить ее рухнуть. В серьезных случаях атака постоянного отказа в обслуживании (PDoS), также известная как phlashing, наносит так много вреда своей цели, что аппаратные компоненты должны быть полностью заменены, прежде чем они смогут возобновить нормальную работу.

Мы рассмотрим два важных метода атаки. Этот список ни в коем случае не является исчерпывающим. Большой список можно найти в статье Википедии о DoS.

ICMP Flood

ICMP (или протокол управляющих сообщений Интернета, но это менее важно) является неотъемлемой частью Интернет-протокола. Атака ICMP-атак выполняется путем бомбардировки сети сетевыми пакетами, использования ресурсов и ее сбоя. Одним из типов атак является Ping Flood, простая DoS-атака, где злоумышленник эффективно подавляет свою цель с помощью пакетов «ping». Идея в том, что пропускная способность злоумышленника больше, чем у его цели..

Атака Smurf - более умный способ наводнения ICMP. Некоторые сети позволяют сетевым клиентам транслировать сообщения всем другим клиентам, отправляя их на один широковещательный адрес. Атака Smurf нацелена на этот широковещательный адрес и заставляет его пакеты выглядеть так, как будто они пришли из цели. Цель передает эти пакеты всем сетевым клиентам, эффективно выступая в качестве усилителя атаки..

(S) SYN Потоп

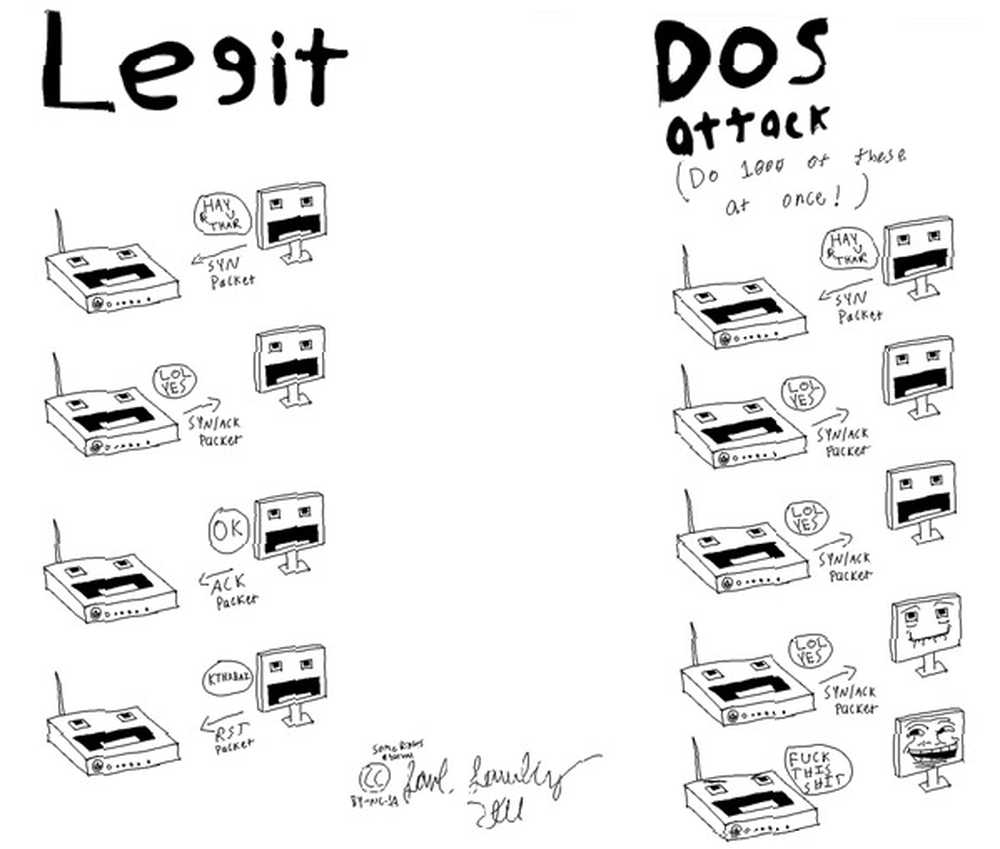

A (S) SYN Flood опирается на основные принципы работы сетевого взаимодействия. Во время нормальной работы клиент начинает связь, отправляя серверу пакет TCP / SYN, по сути говоря, сообщая серверу, что он хочет связаться. После получения пакета сервер создает соединение для связи с клиентом и отправляет обратно подтверждение и ссылку на канал связи..

Клиент отправляет подтверждение по очереди и начинает связь с сервером. Однако, если клиент не отвечает с этим вторым подтверждением, сервер считает, что он не пришел должным образом (как это происходит достаточно часто), и отправляет его повторно..

A (S) SYN Flood злоупотребляет этой механикой, посылая бесчисленное количество пакетов TCP / SYN (каждый с различным, указанным поддельным происхождением). Каждый пакет предлагает серверу создать соединение и продолжить отправку подтверждений. Вскоре сервер израсходовал свои собственные ресурсы с полуоткрытыми соединениями. Этот принцип проиллюстрирован в комиксе выше, нарисован и выложен правдоподобием Redditor.

Как объяснено выше, DDoS-атаки различны, но имеют единственную цель: (временно) помешать аутентичным пользователям использовать целевую систему. Соответствует ли это вашим первоначальным представлениям о DDoS-атаках? Дайте нам знать в разделе комментариев.

Изображение предоставлено: Shutterstock