William Charles

0

1624

458

Чтобы действительно сохранить ваши данные в безопасности, вы должны зашифровать их. Не уверен, как начать? Вам необходимо прочитать наше руководство пользователя TrueCrypt от Lachlan Roy и узнать, как использовать программное обеспечение для шифрования TrueCrypt..

Это руководство доступно для скачивания в формате PDF. Загрузить руководство пользователя TrueCrypt: защитите свои личные файлы сейчас. Не стесняйтесь копировать и делиться этим с друзьями и семьей.Шифрование используется постоянно, часто даже не осознавая этого. Всякий раз, когда вы что-то покупаете онлайн и совершаете транзакцию, все ваши данные сильно шифруются, пока не достигнут другого конца, что гарантирует, что ни одна третья сторона не сможет их прослушать. Если вы используете программы обмена мгновенными сообщениями, можно создать туннель шифрования, чтобы обеспечить что только вы и человек, с которым вы разговариваете, могут видеть сообщения.

наслаждаться!

§1. Введение

§2-Что такое шифрование?

§3-Что такое TrueCrypt?

§4-Установка и использование TrueCrypt

§5 других хороших навыков безопасности

§6. Заключение

1. Введение

Изменяющийся рынок ноутбуков

Ваш ноутбук был украден.

Вы оставили его там на секунду, и вокруг было много людей, но вы вернулись, и его уже не было. Требуется время, чтобы погрузиться в.

Это ушел.

Сначала идет первоначальный шок, потом неверие. Может быть, я просто положил его возле стула, чтобы он был в стороне ... Нет. Этого тоже нет. Это было принято.

“Черт”, ты думаешь. “Я не верну это.” Но это не так уж плохо. Это был старый ноутбук, верный, но на пенсию.

Но тогда это ударяет тебя.

Мой почтовый ящик.

Мои банковские реквизиты.

Мои личные данные и данные всех моих друзей и семьи.

Финансовые отчеты для моего бизнеса.

Фотографии моей семьи.

У меня есть их резервные копии, но проблема не в этом. Они сейчас в дикой природе. Кто знает, где они могут оказаться и кто их увидит? Кто знает, как эта информация может быть использована? Что я собираюсь делать?

Мир сжимается вокруг тебя, когда ты осознаешь чудовищность того, что только что произошло. Если бы вы только зашифровали свои данные.

2. Что такое шифрование?

Шифрование - это процесс защиты данных с помощью алгоритма шифрования. Данные являются неразборчивыми, необнаружимыми, нечитаемыми и необратимыми, если только ключ не используется для обратного шифрования или дешифрования данных..

Шифрование используется постоянно, часто даже не осознавая этого. Всякий раз, когда вы что-то покупаете онлайн и совершаете транзакцию, все ваши данные сильно шифруются, пока не достигнут другого конца, что гарантирует, что ни одна третья сторона не сможет их прослушать. Если вы используете программы обмена мгновенными сообщениями, можно создать туннель шифрования, чтобы обеспечить что только вы и человек, с которым вы разговариваете, могут видеть сообщения.

В этом руководстве мы поговорим о локальном шифровании файлов, то есть о шифровании файлов на жестком диске (или о шифровании всего жесткого диска; подробнее об этом позже). Файлы в безопасности, если они хранятся в зашифрованной области.

2.1 Для чего мне нужно шифрование?

Если у вас есть файлы, которые вы не хотите (или не можете себе позволить) кого-то еще увидеть, тогда у вас есть возможность использовать шифрование файлов. Вся его цель - сохранить файлы скрытыми и безопасными.

2.2 Преимущества шифрования

Самым большим преимуществом шифрования ваших файлов является знание того, что ваши данные будут в безопасности, если ваш компьютер будет украден. Как только ваш компьютер выключится, вы узнаете, что все ваши файлы недоступны, и на самом деле могут быть заблокированы ранее, в зависимости от типа и уровня шифрования, которое вы используете (подробнее об этом позже).

Когда вы продаете свой компьютер (или утилизируете его другими способами), всегда полезно убедиться, что ваши данные надежно удалены, чтобы предотвратить восстановление удаленных файлов тем, кто сталкивается с компьютером в следующий раз..

Самое замечательное в шифровании данных заключается в том, что без ключа для дешифрования данные выглядят как случайный шум. Если человек не знает ключ дешифрования (что крайне маловероятно), вы могли бы также безопасно стереть диск.

2.3 Недостатки шифрования

К сожалению, сила шифрования также является его слабостью. Шифрование отлично подходит для удержания людей без ключа дешифрования. Проблема: если вы забыли пароль, который включает вас тоже. После того как эти данные зашифрованы и вы потеряете ключ, вы могли бы также безопасно удалить файлы, и вы не получите их обратно.

Хотя это нигде не так страшно, как потеря файлов навсегда, еще одним недостатком шифрования является то, что вы теряете некоторую производительность чтения / записи при работе с зашифрованными файлами (то есть открываете файлы, сохраняете их и / или перемещаете их). Хотя это уменьшение незаметно при работе с несколькими небольшими файлами, работа с тысячами крошечных или несколькими действительно большими файлами займет значительно больше времени, поскольку каждый файл расшифровывается перед использованием..

К счастью, TrueCrypt поддерживает распараллеливание (разделение данных между несколькими ядрами самых последних процессоров), что означает, что даже в этих обстоятельствах падение производительности сводится к минимуму.

3. Что такое TrueCrypt?

TrueCrypt - это бесплатная кроссплатформенная программа (то есть она работает в дистрибутивах Windows, Mac OS X и Linux, включая Ubuntu), которую вы можете использовать для шифрования ваших данных. Классифицируется как „В программном обеспечении Fly Encryption '(OTFE), которое в основном означает, что оно шифрует и дешифрует файлы при доступе к ним и изменяет их, и что все файлы в области шифрования доступны, как только вы вводите ключ.

3.1 Различные типы шифрования

Существует три основных типа шифрования, каждый из которых имеет различный уровень технической сложности для реализации и имеет свои преимущества и недостатки. Мы рассмотрим каждый из них и, в конце концов, выясним, как настроить каждый из них..

3.2 Виртуальный зашифрованный диск

Виртуальный зашифрованный диск (VED) - это самый быстрый и простой способ настройки шифрования. Он работает, создавая файл указанного размера, который затем можно смонтировать. По сути, он действует как внешний жесткий диск. При размонтировании VED файлы внутри невидимы - только сам файл VED виден и отображается как случайные данные при анализе на аппаратном уровне.

Использование виртуального зашифрованного диска имеет пару недостатков. Во-первых, поскольку этот файл является отдельным дискретным файлом, который хранится в папке, как и любой другой файл, он может быть довольно заметным и легко выделяться. Также легко случайно удалить файл и все файлы в нем. Однако наличие отдельного файла также имеет то преимущество, что его можно легко перемещать.

Другой основной недостаток виртуального шифровального диска заключается в том, что при создании файла вы должны выбирать, насколько большим он должен быть. Размер этого файла не может быть легко изменен и занимает сразу весь объем пространства, что может быть проблематично, если вы сделаете его слишком большим или слишком маленьким для начала. Слишком большой, и вы будете тратить место на жестком диске; слишком маленький, и вам не хватит места, когда вы будете хранить больше документов.

Если вы используете Windows, можно создать динамический VED; то есть тот, который начинается с малого и только увеличивается в размере, когда вы добавляете в него файлы. Однако динамический VED намного медленнее стандартного, больше не является кроссплатформенным и его намного легче обнаружить, чем было бы в противном случае..

3.3 Шифрование раздела / диска

Шифрование разделов / дисков охватывает весь диск (или один из его разделов, если ваш диск оказался разделенным). Это немного сложнее в настройке, чем VED, но у него есть свои преимущества. Например, поскольку шифрование охватывает весь жесткий диск, оно, вероятно, менее заметно при случайном просмотре файлов, и намного сложнее случайно удалить ваши важные файлы. Вам также не нужно беспокоиться о размере виртуального диска, так как весь раздел зашифрован.

Большой недостаток шифрования всего диска заключается в том, что настройка занимает очень много времени, в основном потому, что TrueCrypt должен создавать случайные данные и записывать их на весь жесткий диск. Еще одна вещь, которую нужно иметь в виду, это то, что, поскольку вы шифруете весь диск, вы не сможете использовать его без ключа. Если вы потеряете свой пароль, вы не сможете использовать диск, не потеряв все.

3.4 Системное шифрование

Последняя основная форма шифрования идет на один шаг дальше, чем шифрование ваших данных - она шифрует всю операционную систему и все данные в этом разделе с помощью нее, требуя ввода пароля перед тем, как вы перейдете в операционную систему (это называется предварительно загрузка аутентификации). Однако этот конкретный тип шифрования через TrueCrypt совместим только с Windows. Не бойся, хотя! Mac OS X и большинство дистрибутивов Linux имеют некоторую форму системного шифрования, встроенную в саму операционную систему, поэтому они просто требуют, чтобы вы включили его в системных настройках.

Системное шифрование является наиболее безопасным, но оно также поставлено на карту. Если вы потеряете свой пароль, вы потеряете не только доступ к зашифрованным данным, но и к своим приложениям и остальной части вашего компьютера. Это хорошо, если у вас есть другая операционная система на отдельном диске или разделе, к которой нужно обращаться (или если у вас есть Linux Live CD), но если вы этого не сделаете, вы застрянете без вашего компьютера. В любом случае вы будете вынуждены стереть все на диске и переустановить все с нуля.

Это не проблема, пока вы записываете свой пароль в нескольких местах, чтобы вы его не забыли, но это определенно стоит иметь в виду.

Другая вещь, которую следует принять во внимание, это то, что шифрование операционной системы является безусловно самым сложным типом шифрования, поэтому его установка займет намного больше времени, чем другие, и с большей вероятностью что-то пойдет не так. Скорее всего, это повлечет за собой загрузчик TrueCrypt Boot Loader (который запускается до загрузки Windows и в котором вы вводите свой пароль для расшифровки системы), который будет поврежден и не сможет загрузиться (и заблокирует вас из системы).

Имея это в виду, TrueCrypt требует от вас создать аварийный диск, который вы можете использовать для расшифровки вашей установки на случай, если что-то пойдет не так.

3.5 Какой тип шифрования лучше для меня?

Подавляющее большинство пользователей захотят использовать виртуальный зашифрованный диск или зашифровать весь диск или раздел. Который из “лучше” зависит от того, сколько вы хотите зашифровать. Если у вас есть только несколько ГБ или менее конфиденциальных данных, нет смысла шифровать весь диск, тем более что это затрудняет перемещение зашифрованных данных.

Существует очень немного сценариев, в которых рекомендуется шифровать всю операционную систему, учитывая количество вещей, которые могут пойти не так, и последствия, если пароль будет утерян. Если вы работаете с данными, достаточно чувствительными, чтобы требовать шифрования всей операционной системы, скорее всего, вы не настраиваете ее самостоятельно.

Подводя итог: вам, вероятно, лучше всего использовать виртуальный зашифрованный диск, если у вас нет большого количества конфиденциальных данных или очень маленького диска / раздела, и в этом случае вы могли бы также зашифровать все это.

4. Установка и использование TrueCrypt

4.1 Загрузка TrueCrypt

Первое, что вам нужно сделать, это перейти на страницу загрузки TrueCrypt по адресу http://www.truecrypt.org/downloads и выбрать загрузку для используемой операционной системы..

У каждой платформы есть немного другой установщик. Для Windows вы загружаете файл .exe, который является фактическим установщиком. Для OS X вы загружаете файл образа .dmg, который вы монтируете, чтобы показать файл установщика (который является файлом .pkg). Для Linux вам нужно выбрать 32-битную или 64-битную версию (если вы не знаете, что это, загрузите 32-битную версию). Это загрузит файл .tar.gz (который похож на файл .zip), который содержит установочный файл, который вы можете извлечь и затем запустить.

4.2 Установка TrueCrypt

Процесс установки TrueCrypt очень похож на Windows и OS X и представляет собой лишь случай следования инструкциям на каждом экране. Это как установка любого другого приложения, поэтому у вас не должно быть проблем.

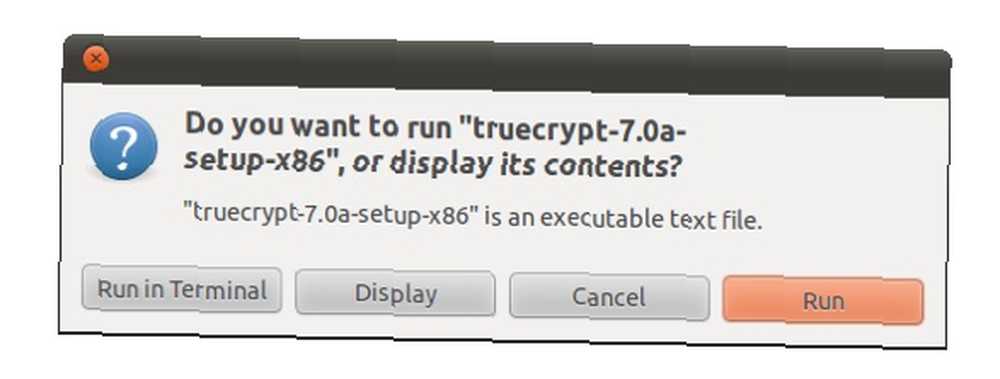

Если вы используете Linux, то процесс немного отличается, но он все еще очень прост. После того, как вы извлекли установщик куда-нибудь (например, к вашему рабочему столу), вы увидите следующее:

Когда вы дважды щелкните по нему, вы увидите это диалоговое окно:

Очевидно, вы хотите запустить его, поэтому нажмите на “Бежать”.

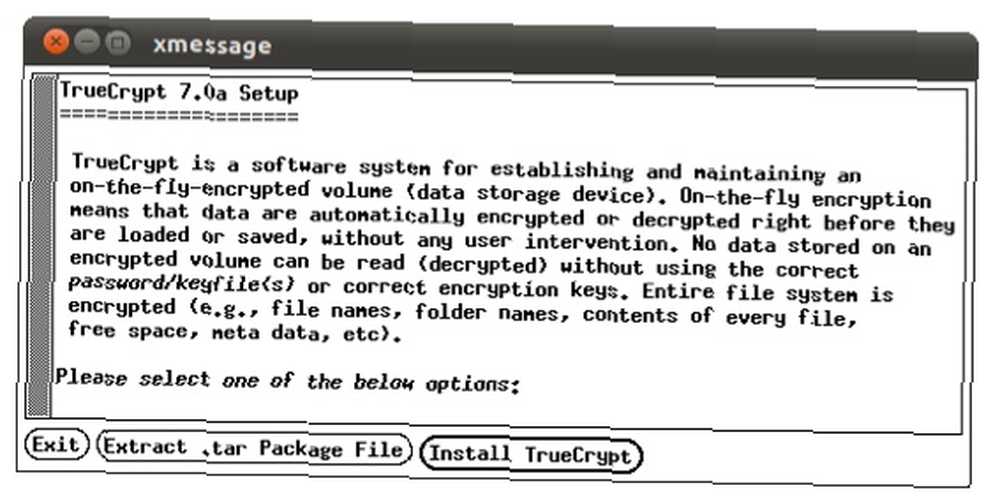

После этого вы встретитесь с черно-белым установщиком, который выглядит следующим образом:

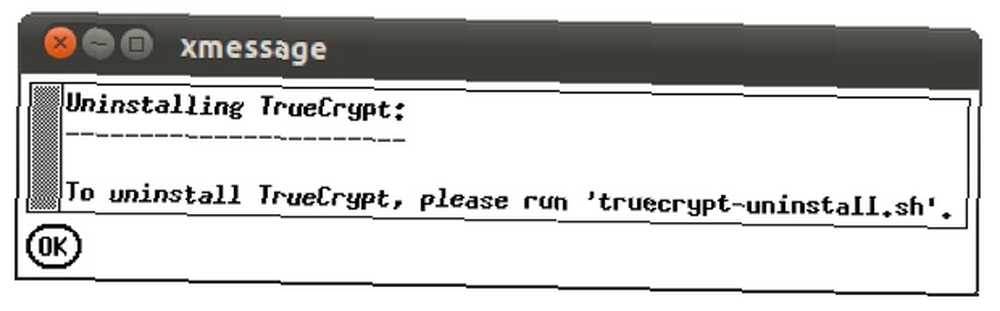

Просто следуйте инструкциям, как с обычным установщиком. Единственное, что нужно упомянуть, это то, что вы увидите это и, вероятно, запутаетесь на секунду:

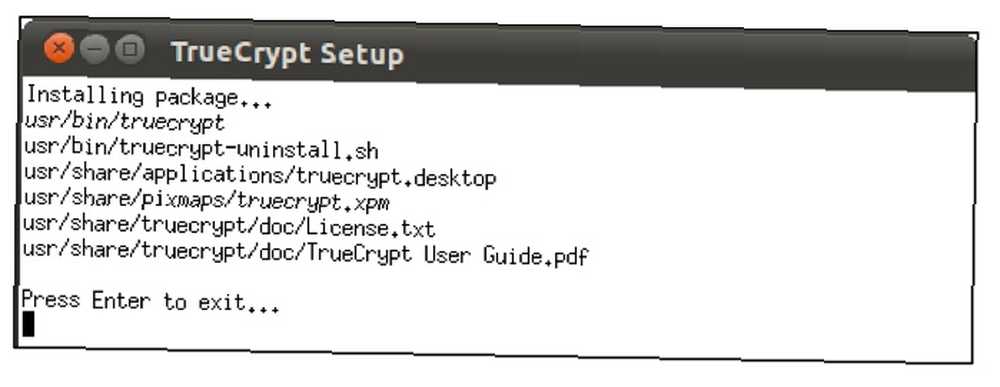

Расслабьтесь, это не удаление программы, как только вы ее установили! Это просто говорит вам, что вам нужно сделать, если вы хотите удалить TrueCrypt позже. Нажмите кнопку ОК, и вы увидите это, что показывает, что вы правильно установили TrueCrypt:

Это оно! TrueCrypt можно найти в меню «Приложения» в разделе «Аксессуары»:

4.3 Создание виртуального зашифрованного диска

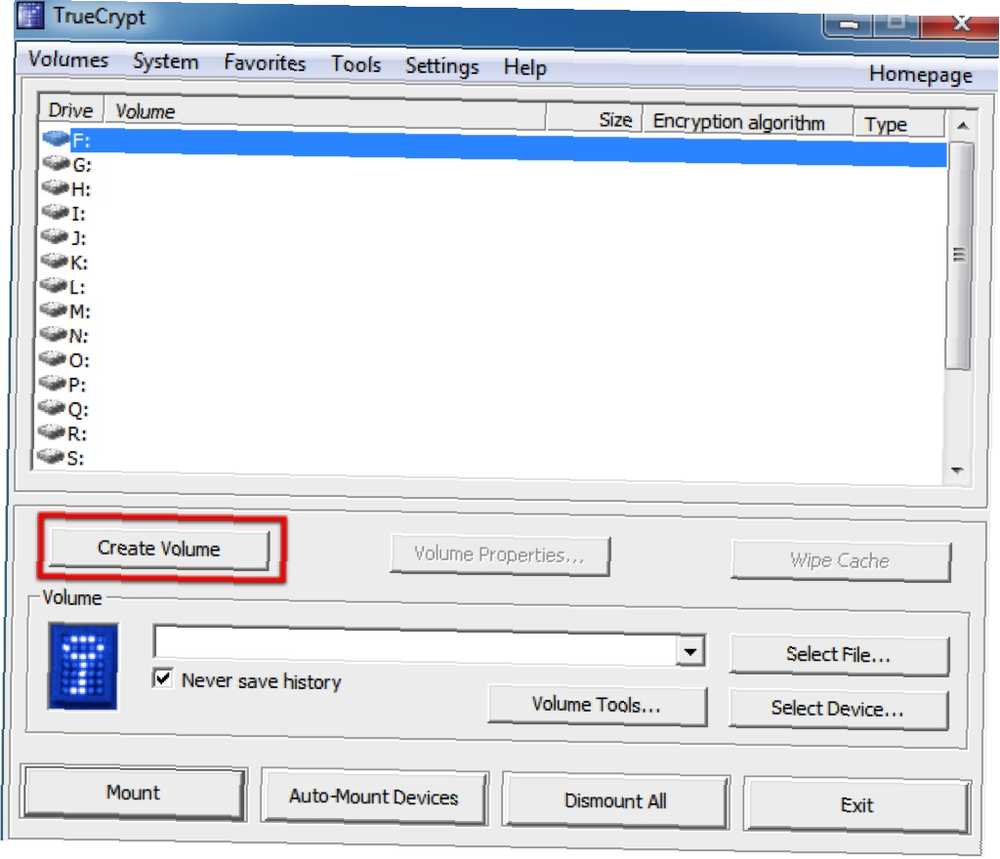

Независимо от того, какую платформу вы используете, при первом запуске TrueCrypt вы увидите это окно (хотя в Ubuntu и Mac OS X диски представляют собой просто цифры, а не буквы дисков, как здесь):

Первое, что мы хотим сделать, это создать новый виртуальный диск шифрования, поэтому мы нажмем на “Создать том”. Это запустит Мастер создания тома TrueCrypt, который проведет нас через шаги, необходимые для создания VED..

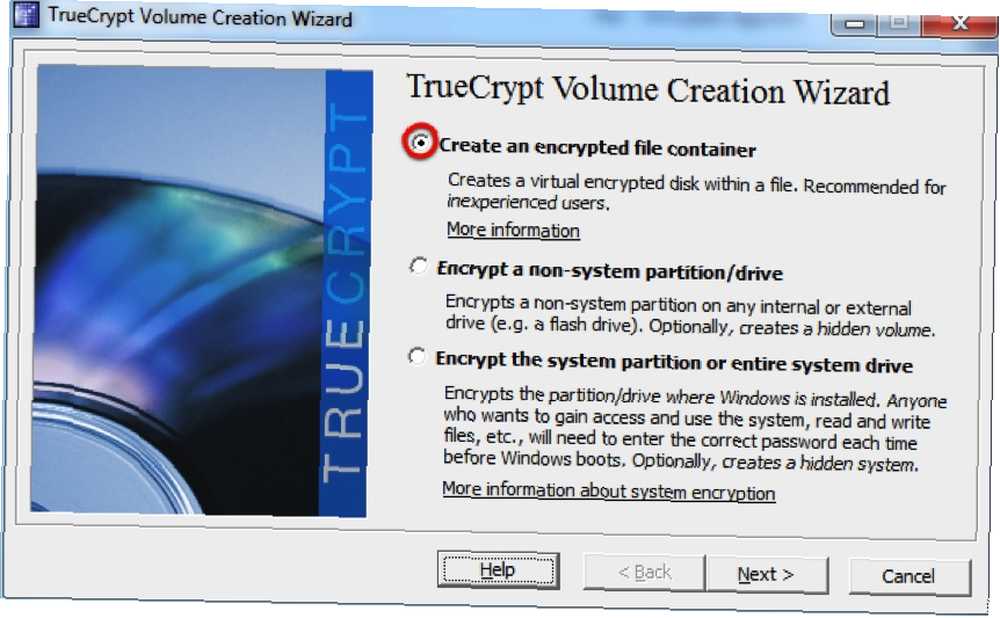

Мастер выглядит так:

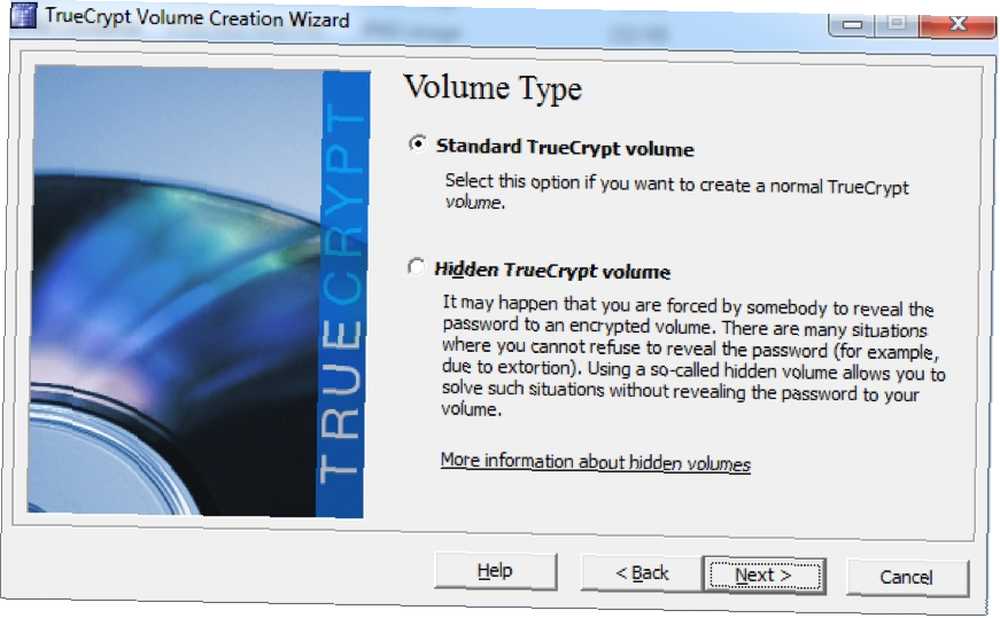

Мы хотим создать зашифрованный файловый контейнер, поэтому мы выберем эту опцию и затем нажмите “следующий”. Тогда мы позаботимся о том, чтобы “Стандартный объем Truecrypt” выбран, а затем нажмите на “следующий” снова.

Можно создать скрытый том TrueCrypt, но есть очень мало причин, по которым вы захотите его создать (то есть, если вы не будете подвергнуты вымогательству за скрытые файлы!). Если вы хотите узнать больше, вы можете прочитать документацию для скрытых томов на веб-сайте TrueCrypt.

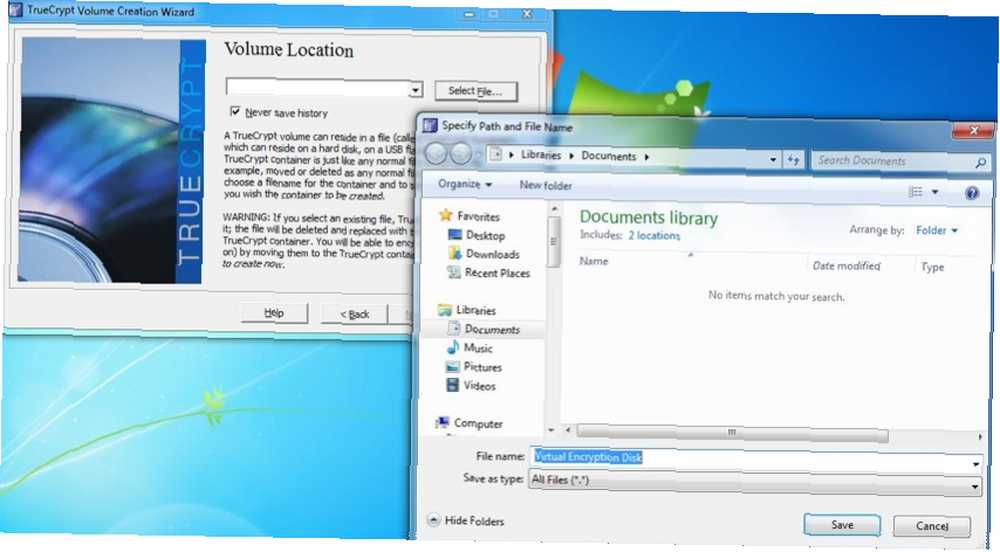

Затем нас просят выбрать местоположение и название для VED. Здесь я назвал это “Диск виртуального шифрования” и просто сохранил его в “Мои документы” папка. Тогда пришло время нажать “следующий” снова!

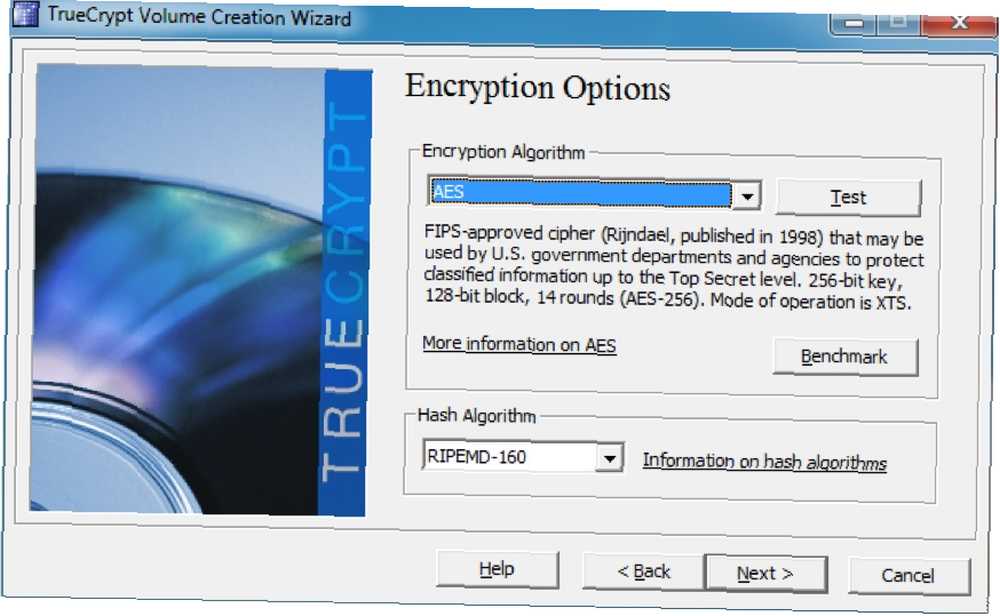

Нам не нужно беспокоиться о каком-либо из вариантов шифрования - даже настройки по умолчанию достаточно безопасны для наших нужд! Значения по умолчанию должны быть “AES” а также “RIPEMD-160” для соответствующих выпадающих меню, но это не имеет значения в любом случае. К следующему шагу!

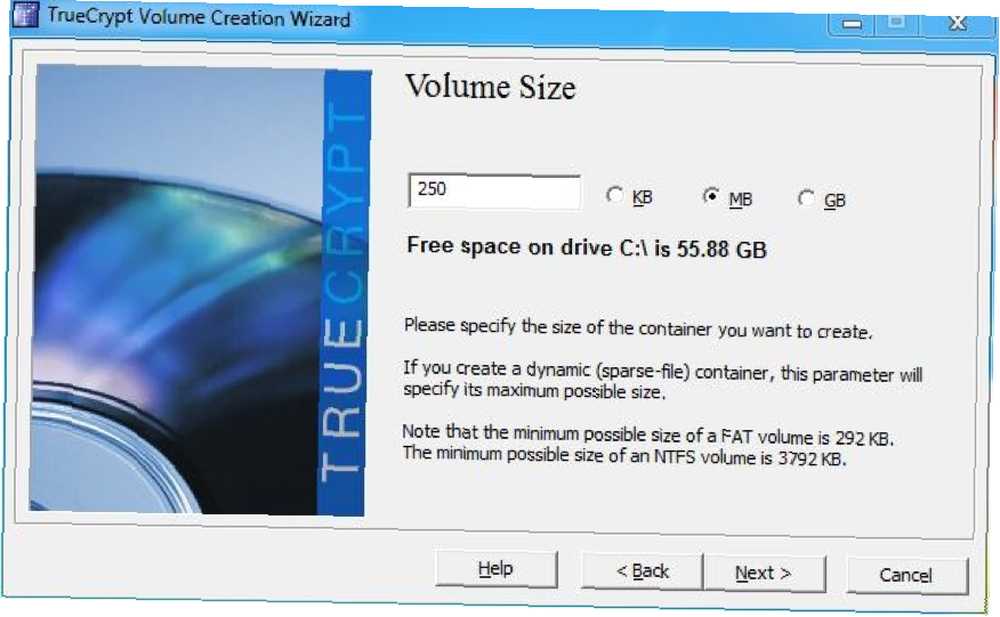

Теперь мы собираемся выбрать, сколько места мы хотим выделить нашему VED. Я решил дать 250 МБ этому:

После нажатия на “следующий” еще раз, пришло время выбрать пароль для нашего VED. Длина нашего пароля должна зависеть от того, насколько мы должны быть защищены, но мы должны помнить его! Я выбрал 9-значный сложный пароль (подробнее об этом позже), который должен быть более чем безопасным для данных, которые я буду хранить в нем..

Появится ошибка, если длина пароля меньше 20 символов; не беспокойся об этом, а просто продолжай. далее!

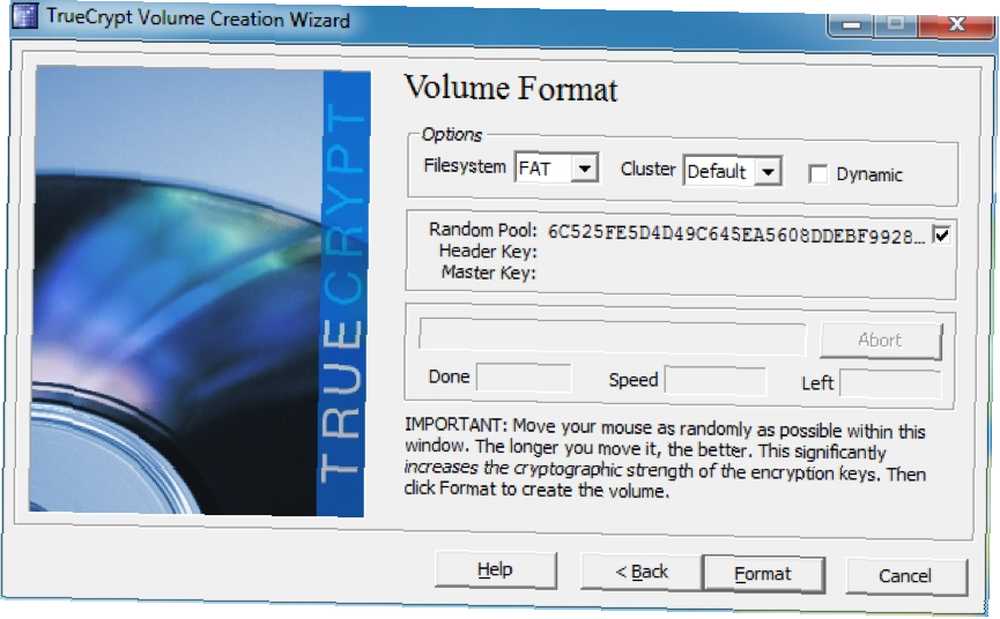

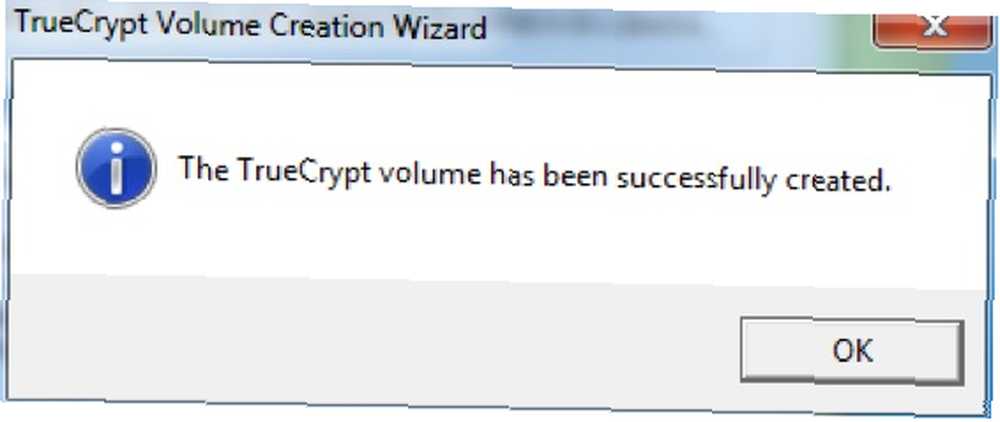

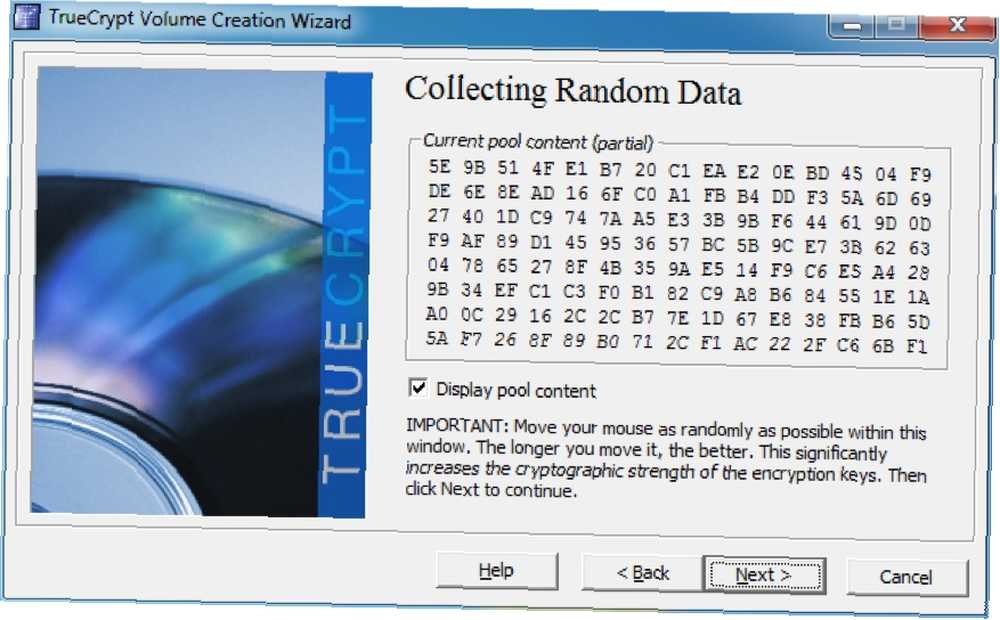

На следующем экране мы форматируем том и генерируем ключи шифрования для VED. TrueCrypt использует движение нашей мыши, чтобы помочь повысить криптографическую стойкость клавиш, поэтому перед тем, как нажать на кнопку, убедитесь, что мышь ненадолго наведено на окно случайным образом. “Формат”. Когда он закончится, вы увидите всплывающее диалоговое окно:

Это оно! Ваш VED готов к работе. Следующим шагом является его монтирование, но об этом мы поговорим чуть позже..

4.4 Шифрование диска или раздела

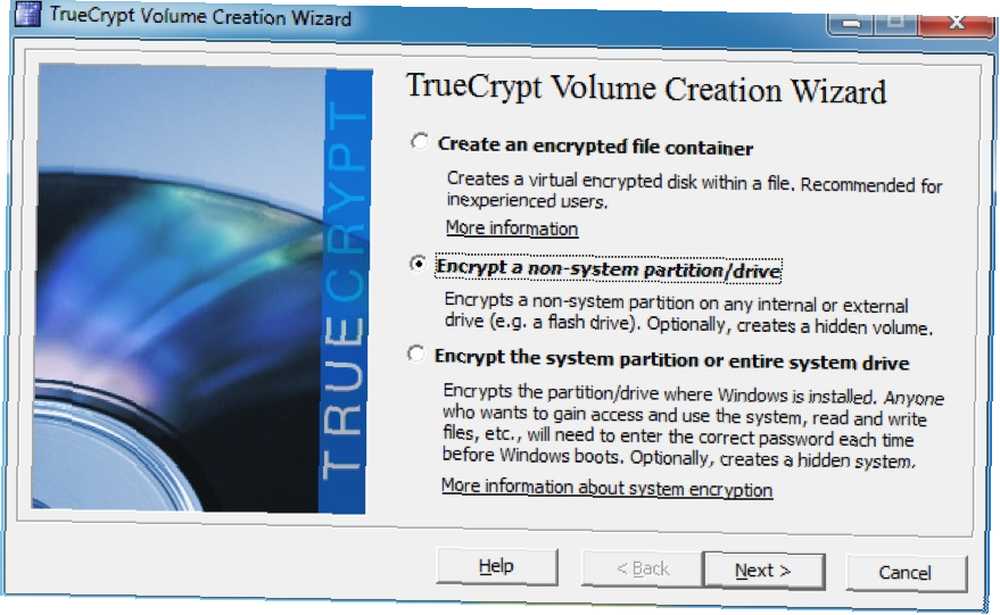

Точно так же, как создание VED, первый шаг должен нажать на “Новый том” в главном окне TrueCrypt. Однако вместо выбора “Создать зашифрованный файловый контейнер”, мы будем выбирать “Зашифровать несистемный раздел / диск” прежде чем нажать на “следующий” кнопка.

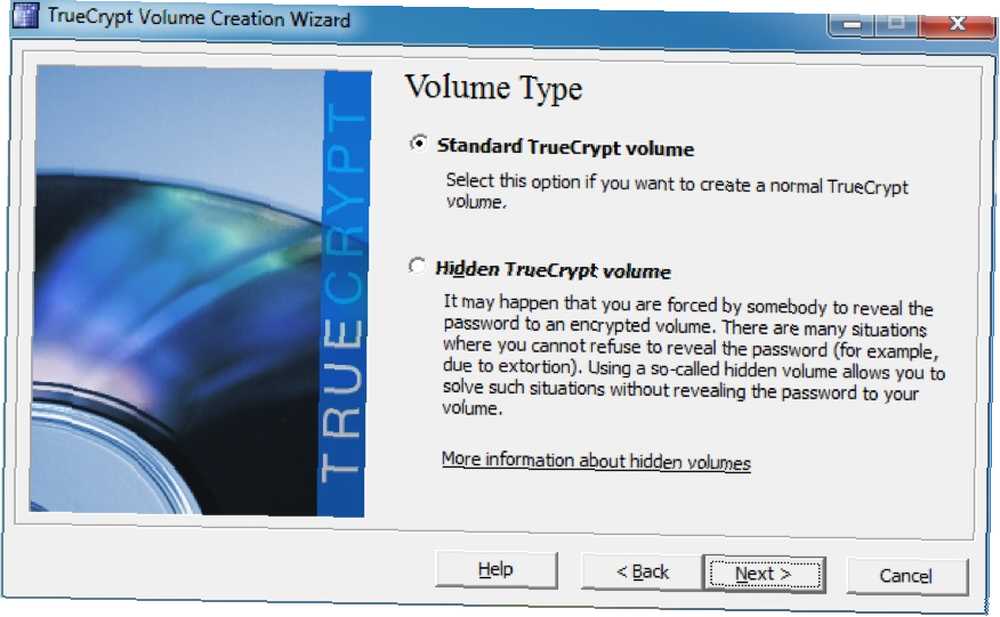

Хотя можно создать скрытый том, на этот раз мы просто создадим стандартный зашифрованный том. Удостовериться “Стандартный том TrueCrypt” выбран, а затем нажмите на “следующий” снова.

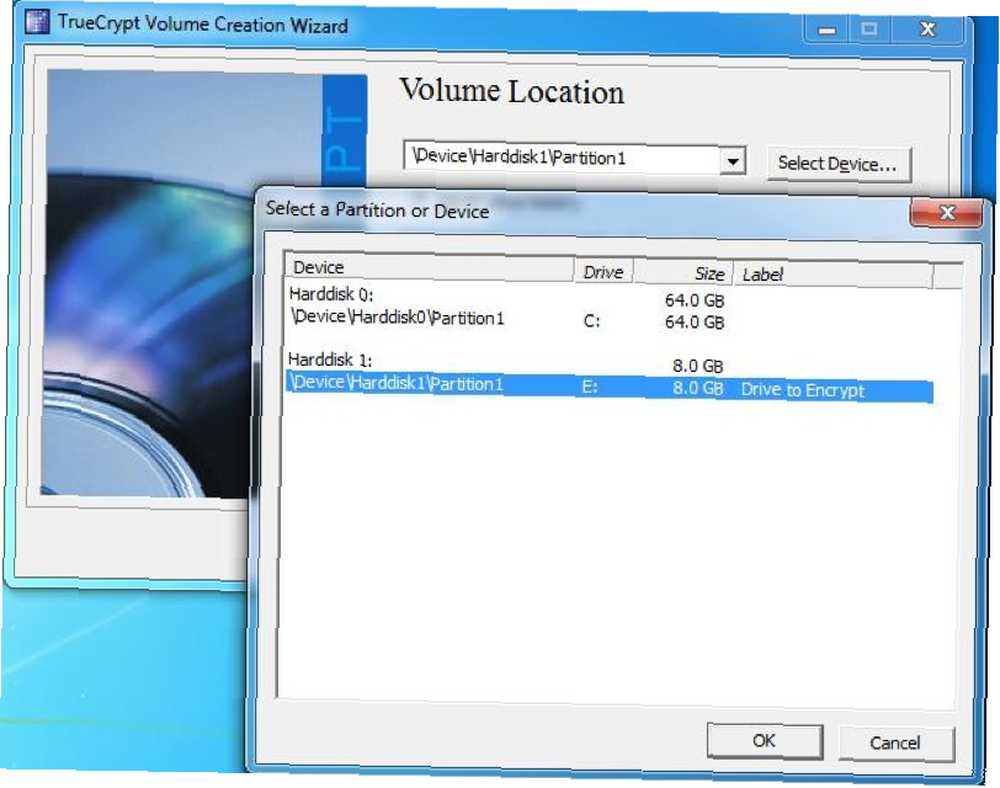

Теперь нам нужно выбрать раздел, который мы хотим отформатировать. У меня есть виртуальный диск, который я создал для этого примера, поэтому я выберу это:

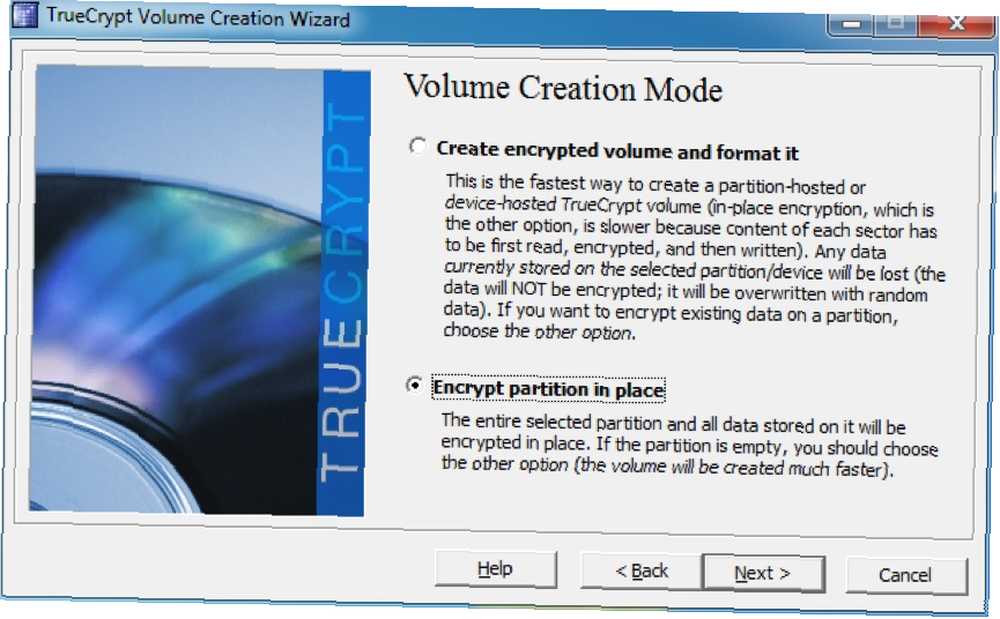

После этого нам нужно выбрать способ создания тома. Это в основном сводится к тому, есть ли у вас на диске данные, которые вы хотите зашифровать, или они были недавно созданы. У меня уже есть несколько файлов на этом разделе, поэтому я выбрал “Зашифровать раздел на месте” вариант.

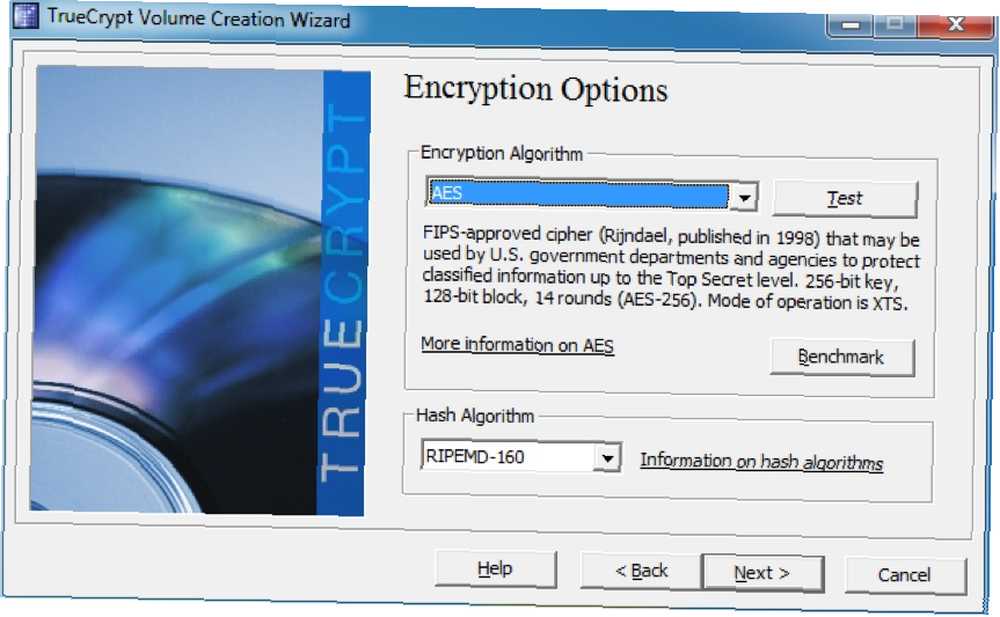

Далее следует выбрать параметры шифрования. Как и в случае с VED, нам не нужно менять какие-либо из этих настроек, поскольку они будут более чем безопасны для того, для чего мы их используем. Просто нажмите “следующий” двигаться дальше.

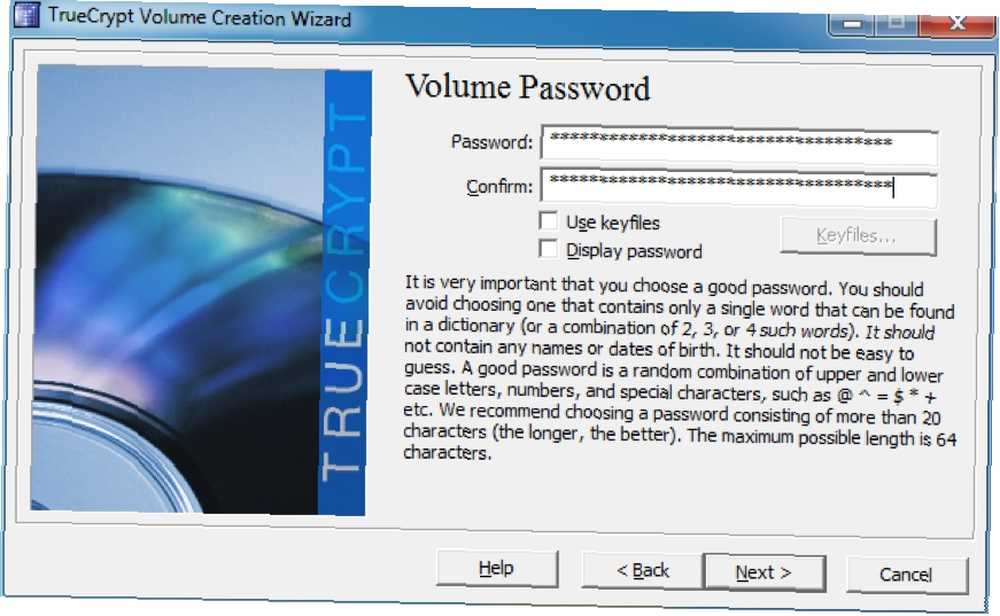

Теперь пришло время выбрать новый пароль. Опять же, нет смысла иметь смехотворно длинный пароль, если вы не можете его запомнить (подробнее об этом в „Выбор хороших паролей раздел ниже). После того, как вы ввели и подтвердили пароль, нажмите на “следующий” снова.

Здесь мы генерируем ключи для шифрования. Случайное перемещение мыши в окне делает клавиши сильнее, поэтому обязательно сделайте это, прежде чем нажимать “следующий”!

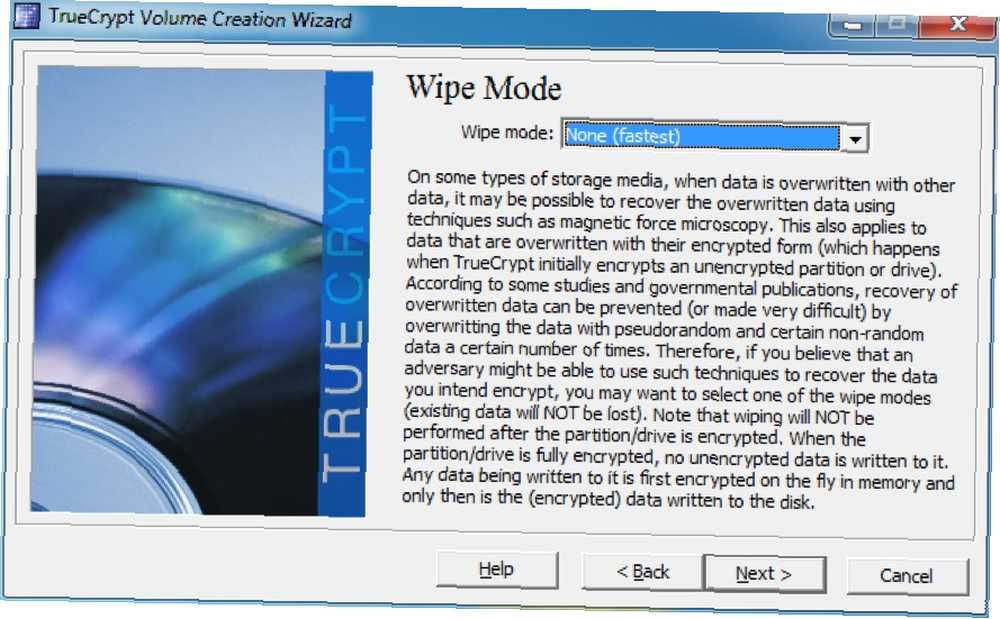

Если есть данные, которые вы удалили с диска, которые вы хотите восстановить, вы должны выбрать режим стирания, который перезаписывает необработанные данные. В этом случае нечего перезаписывать, поэтому я выберу опцию без перезаписи, но если есть данные, которые вы хотите скрыть, вы, вероятно, захотите выбрать опцию 3 прохода. Есть также 7-проходные и 35-проходные варианты, но это займет слишком много времени, чтобы их стоило.

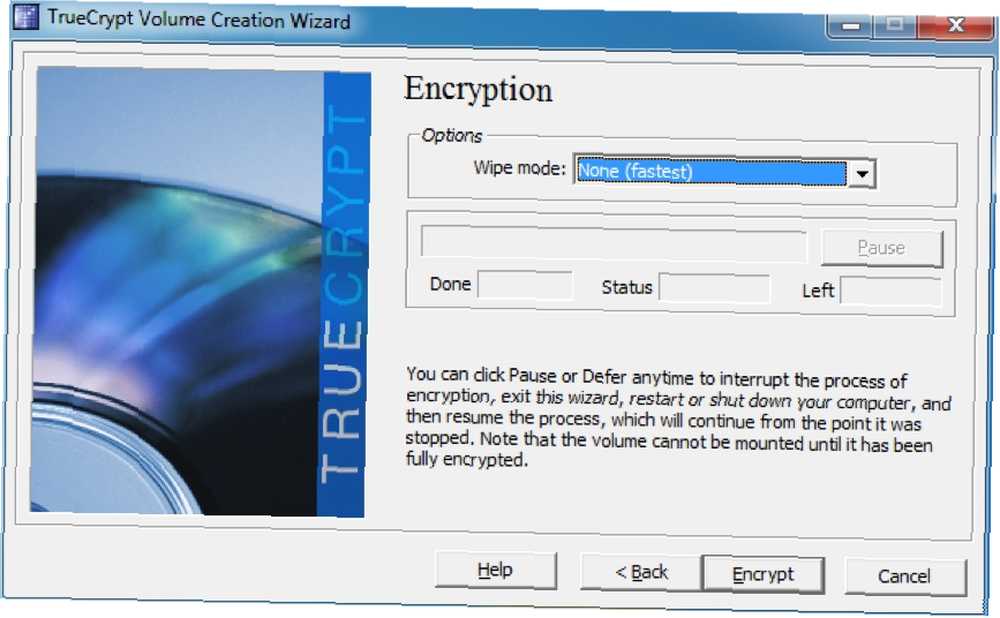

Теперь мы находимся на финальной стадии - просто нажмите “шифровать”! Вы получите диалоговое окно, которое напоминает вам, что вы вообще не сможете получить доступ к данным, пока весь диск не завершит шифрование. Также есть предупреждение, что если ваш компьютер по какой-либо причине выключается, не давая ему возможности сделать паузу, то вы почти наверняка повредите некоторые данные, которые копируете (если это так). Даже если вы этого не сделаете, вам также придется снова начать процесс шифрования с нуля.

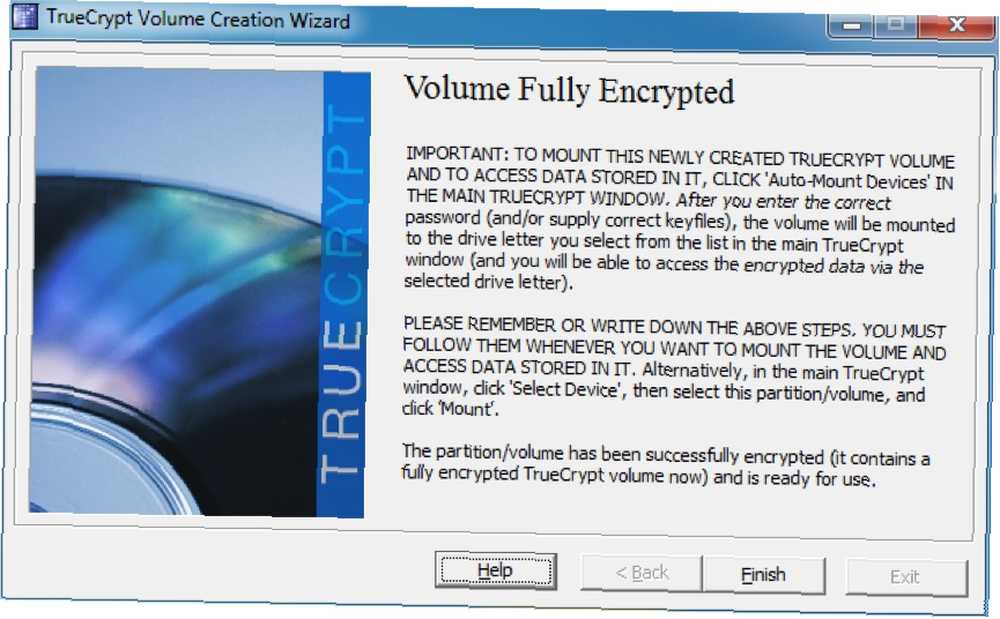

Иди принеси чашку кофе - это займет некоторое время. После того, как вы закончили шифрование диска, у вас появятся еще несколько диалоговых окон, чтобы дать вам некоторые важные инструкции относительно установки диска.

После того, как вы взяли их на борт, вы увидите последнее окно:

4.5 Монтирование и демонтаж зашифрованных дисков

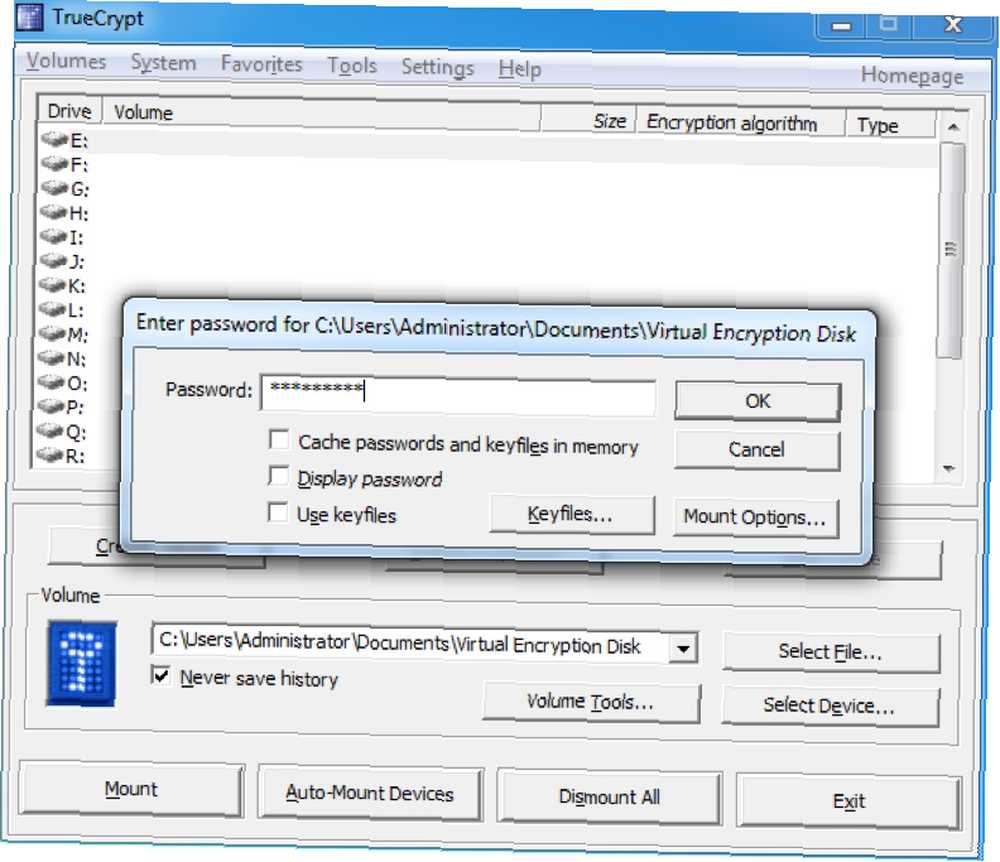

Монтировать зашифрованный диск довольно просто. Сначала мы рассмотрим монтаж VED. В главном окне мы нажмем на “Выберите файл… ” и выберите VED, который мы создали ранее. Затем нас просят ввести пароль для архива. Это будет выглядеть примерно так:

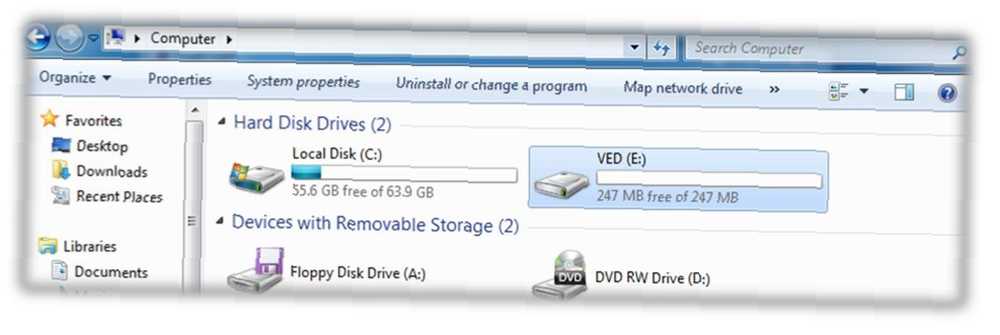

Это оно! Как только мы введем пароль и нажмем “Хорошо”, диск будет смонтирован и будет выглядеть как любой другой жесткий диск:

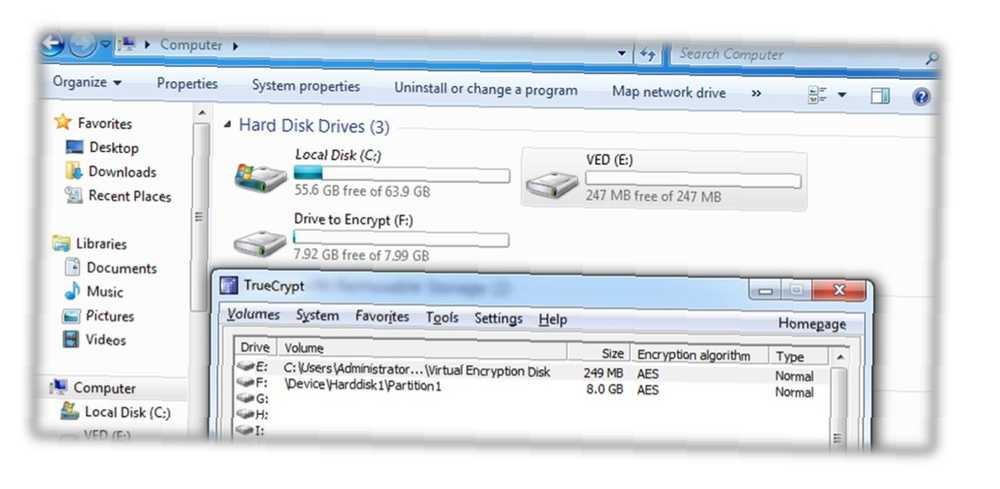

Монтировать зашифрованный раздел еще проще - все, что нам нужно сделать, это нажать на “Автомонтирование устройств” внизу окна, которое даст нам диалоговое окно для ввода пароля зашифрованного раздела. Когда мы нажимаем “Хорошо” он будет монтироваться как диск так же, как VED:

Когда вы закончите работать с файлами, просто вернитесь в главное окно TrueCrypt и нажмите “Снять все”.

5. Другие хорошие навыки безопасности

5.1 Выбор хороших паролей

Очень важно, чтобы вы выбрали хорошие пароли, чтобы все было в безопасности. Есть несколько вещей, которые следует иметь в виду при выборе паролей для использования. Первое, что может показаться очевидным, но это нужно сказать: убедитесь, что вы используете разные пароли для всего! Неважно, насколько безопасен ваш пароль; если вы используете один и тот же пароль для всех и кому-то удастся его изучить, они получат доступ ко всей вашей цифровой жизни. Это не весело.

Во-вторых, ваш пароль должен быть надежным. Установка вашего пароля как “пароль” или имя вашей кошки может быть легко запоминающимся, но это также первое, что кто-то пытается получить доступ к вашим данным.

Хороший пароль легко запомнить, но трудно угадать или взломать. Это означает, что вы можете выбрать один из двух маршрутов:

• Перейти на действительно, очень длинный пароль. Например, пароль “TheRainInSpainStaysMainlyInThePlain” длиной 35 символов - достаточно долго, чтобы ни один хакер не смог понять это, и попытка взломать его грубой силой (используя компьютер, чтобы просмотреть все возможные комбинации) заняла бы слишком много времени. Единственная проблема заключается в том, что некоторые веб-сайты или программы могут устанавливать ограничение на количество символов, которое вы можете использовать..

• Перейти на сложный пароль. Они по-прежнему должны содержать не менее 8 символов, но включают символы верхнего и нижнего регистра, цифры и символы, чтобы сделать количество возможных комбинаций для более короткого пароля намного большим. “NES + = 3ux” пример сложного пароля.

Я лично предпочитаю сложный маршрут, так как он быстрее набирает. “Но Лахлан!” Я слышу, как ты говоришь, “Как я могу придумать случайный пароль с символами и цифрами в нем, не говоря уже о том, чтобы запомнить его?”

Когда мне нужен новый пароль, я обычно придумываю предложение, которое легко запомнить, например “Один за всех и все за одного”. Тогда я возьму первую букву каждого слова - “afoaofa”. Прямо сейчас это не сложный пароль, но мы туда доберемся.

Далее мы можем изменить “” за “а также” для “&” знак. Это дает нам “AFO и OFA”. Теперь нам нужен номер или два. Число 4 выглядит как верхний регистр “”, так что мы можем изменить один из них, и мы можем изменить слово “один” за “1”. Делая это, мы в конечном итоге “AFO и 1f4”. Выглядеть лучше, не правда ли??

Если мы сделаем первый “” заглавная (как в начале предложения), и добавьте пару знаков препинания в начале и в конце пароля, мы получим что-то вроде “!Afo и 1f4?”. Получайте удовольствие, пытаясь взломать это! Это все еще довольно легко запомнить, хотя:

Все за одного и один за всех ->! Afo & 1f4?

Если вы не чувствуете себя особенно творчески, вы всегда можете использовать онлайн генератор паролей; Я лично нашел генератор паролей на pctools.com лучшим. Независимо от того, какой пароль вы используете или как вы его взяли, рекомендуется проверить надежность вашего пароля; passwordmeter.com отлично подходит для этого.

5.2 Блокировка компьютера и выход из служб

Само собой разумеется, что пароль бессмыслен, если он не используется. Ваш компьютер может быть защищен удивительным паролем, который мешает людям войти в систему. Но что произойдет, если вы войдете в систему, а затем ненадолго уйдете за своим компьютером? Любой может сесть и получить любой из ваших файлов (если только вы не записали их на виртуальный зашифрованный диск!)

Быстрое и простое решение этой проблемы - заблокировать компьютер, когда вы его покидаете, и отправиться в другое место. Если вы используете Windows, вы можете нажать “Windows” клавиша + L, чтобы заблокировать экран; если вы используете Ubuntu, вы можете нажать “Ctrl”+“Alt”+L.

Если вы используете Mac, там нет сочетания клавиш, но все равно можно заблокировать экран. Есть несколько способов сделать это:

5.3 Блокировка заставки

Просто зайдите в Системные настройки, нажмите на “Безопасность”, затем выберите первый вариант: “Требовать пароль после сна или заставки начинается”. Вы можете выбрать период времени до того, как потребуется пароль, от немедленной блокировки до 4 часов. Если вы хотите быстро заблокировать экран, вы можете установить один из ваших “горячие углы” чтобы начать заставку. Настройка для этого находится под “Exposé” в системных настройках.

5.4 Окно входа

Кроме того, вы можете перейти в Системные настройки и затем нажать на “Счета”. Далее выберите “Параметры входа” в нижней части окна и выберите “Показать меню быстрого переключения пользователей”. Это помещает значок или ваше имя пользователя в строке меню. Вы можете нажать на это, а затем нажмите на “Окно входа в систему ... ” заблокировать ваш экран.

Вы также можете установить блокировку экрана после выхода из заставки в других операционных системах - опция обычно находится в настройках заставки.

Это все хорошо, если вы используете свой собственный компьютер, но что делать, если вы используете компьютер друга или общедоступный?

Просто убедитесь, что вы не говорите браузеру запомнить какой-либо из ваших паролей и что вы выходите из системы, когда закончите. Таким образом, нет никаких шансов, что кто-то сможет получить доступ к вашим данным без вашего ведома.!

6. Заключение

Ваш ноутбук был украден.

Вы оставили его там на секунду, и вокруг было много людей, но вы вернулись, и его уже не было. Требуется время, чтобы погрузиться в.

Это ушел.

Сначала идет первоначальный шок, потом неверие. Может быть, я просто положил его возле стула, чтобы он был в стороне ... Нет. Этого тоже нет. Это было принято.

“Черт”, ты думаешь. “Я не верну это.” Но это не так уж плохо. Это был старый ноутбук, верный, но на пенсию.

Но тогда это ударяет тебя.

Мой почтовый ящик.

Мои банковские реквизиты.

Мои личные данные и данные всех моих друзей и семьи.

Финансовые отчеты для моего бизнеса.

Фотографии моей семьи.

У меня есть их резервные копии, но проблема не в этом. Они сейчас в дикой природе. Кто знает, где они могут оказаться и кто их увидит? Кто знает, как эта информация может быть использована?

Но подожди секунду. Все мои бизнес-файлы находятся на виртуальном зашифрованном диске, а остальная часть находится на втором зашифрованном разделе, и я заблокировал экран перед тем, как положить его. Даже если им удастся пройти мой 15-значный сложный пароль, они не смогут получить мои личные данные..

Я думаю, это не так уж и плохо.

Слава богу, я зашифровал свои данные!

Дополнительное чтение

- Как сделать зашифрованные папки, которые другие не могут просматривать с Truecrypt 7 Как сделать зашифрованные папки, другие не могут просмотреть с Truecrypt 7 Как сделать зашифрованные папки, другие не могут просмотреть с Truecrypt 7

- Зашифруйте USB-накопитель с Truecrypt 6.0 Зашифруйте USB-накопитель с Truecrypt 6.0 Зашифруйте USB-накопитель с Truecrypt 6.0

- Как создать действительно скрытый раздел с TrueCrypt 7 Как создать действительно скрытый раздел с TrueCrypt 7 Как создать действительно скрытый раздел с TrueCrypt 7

- 5 способов безопасного шифрования ваших файлов в облаке 5 способов безопасного шифрования ваших файлов в облаке 5 способов безопасного шифрования ваших файлов в облаке Ваши файлы могут быть зашифрованы при передаче и на серверах облачного провайдера, но компания облачного хранилища может расшифруйте их - и любой, кто получит доступ к вашей учетной записи, сможет просматривать файлы. Сторона клиента…

Путеводитель Опубликовано: июнь 2011